在追求量子比特方面, 百度公司作為中國搜索引擎的領導者,與西方競爭對手Alphabet Inc. 相差不遠。

所有超級強大的計算機都使用量子物理學來解決傳統設備無法解決的複雜問題,使用量子位,這是經典二進制位的演變。量子位可以同時表示值 1 或 0,這預示著計算能力的指數級增長。

比特幣同時使用多種 加密算法: (ECDSA) 用於簽署交易的橢圓曲線數字簽名算法和 兩個哈希函數 – SHA-256 和 RIPEMD160.

最常見的 函數哈希 使用一種 128 ключей 可以 被量子計算機破解的變體。在可預見的未來, RIPEMD160 它也可能受到威脅。

為區塊鏈系統實施加密升級似乎是密碼學家最頭疼的問題,因為更新現有私鑰的過程會產生新的漏洞。

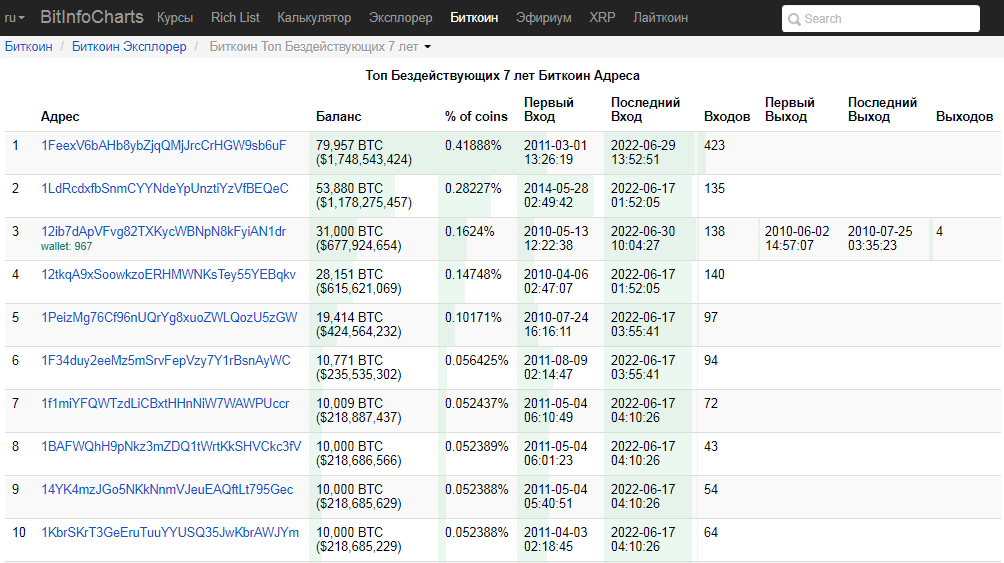

後量子加密成功後,系統會生成新的私鑰 。為了能夠過渡到新的私鑰,用戶需要簽署他們的舊私鑰以獲得批准。然而,不活躍的比特幣用戶可能永遠不會更新他們的私鑰,這可能會導致嚴重的問題,因為休眠的比特幣錢包,例如持有超過 100 萬個 BTC 硬幣的錢包,據信由中本聰擁有,可能永遠不會 看到加密 改進。

生日襲擊

量子計算機可以使用的最常被引用的比特幣攻擊之一是 “生日攻擊”

該方法基於 根據 生日悖論查找散列函數衝突。

它使用概率論中生日問題背後的數學原理。這種攻擊的成功在很大程度上取決於隨機攻擊嘗試和固定排列程度之間發生碰撞的更高概率,如生日悖論問題中所述,這是一種通過檢測創建相同的兩個比特幣地址之間的碰撞來發現部分碰撞的數學模型( HASH160嘗試為 找到碰撞 HASH160)。

該算法可以類比為隨機遊走來描述

從中心點開始的八步五次隨機行走。有些路徑似乎比 短 8 шагов:在這種情況下,路徑在相反方向上重複了一些步驟。 來自維基百科: “隨機遊走”

使用放置在反饋迴路中的任何具有有限數量可能輸出的函數都會循環通過的原理,可以使用相對少量的內存來存儲具有特定結構的輸出,並將它們用作更好地檢測標記何時出現的方法 «маркеров»發生 (之前“通過”)。 這些標記被稱為高亮點,兩個輸入產生相同結果的點被稱為 碰撞點。

讓我們繼續進行實驗部分:

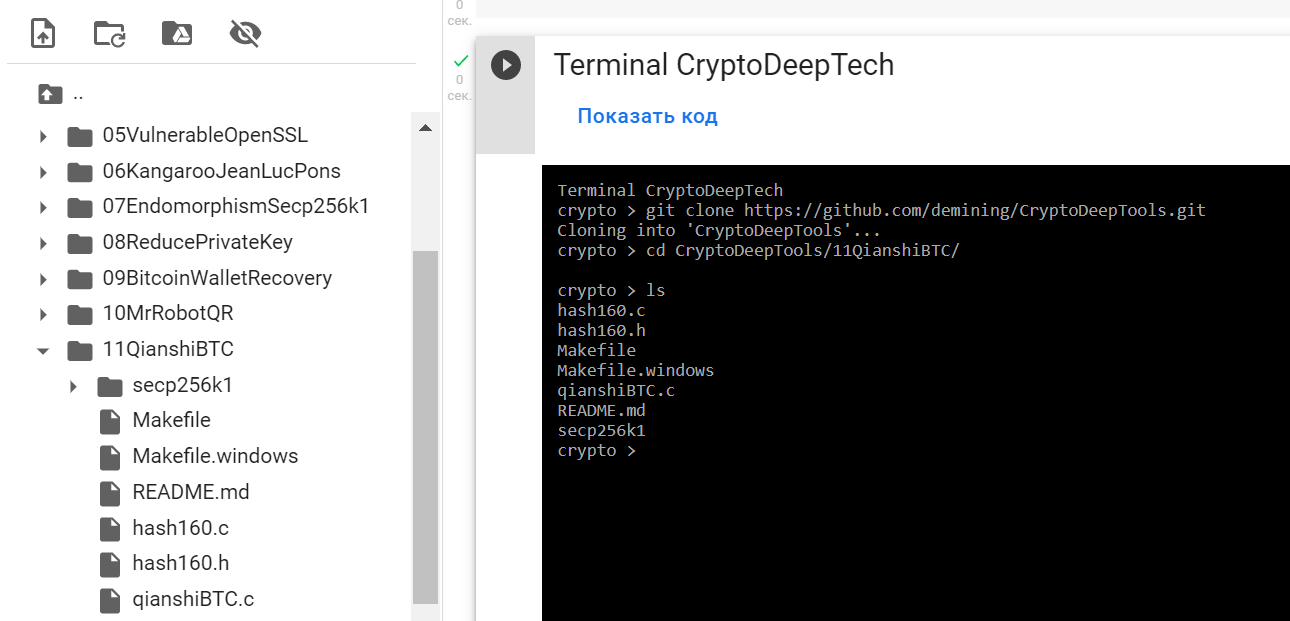

讓我們使用“11QianshiBTC”存儲庫 。

git clone https://github.com/demining/CryptoDeepTools.git

cd CryptoDeepTools/11QianshiBTC/

ls

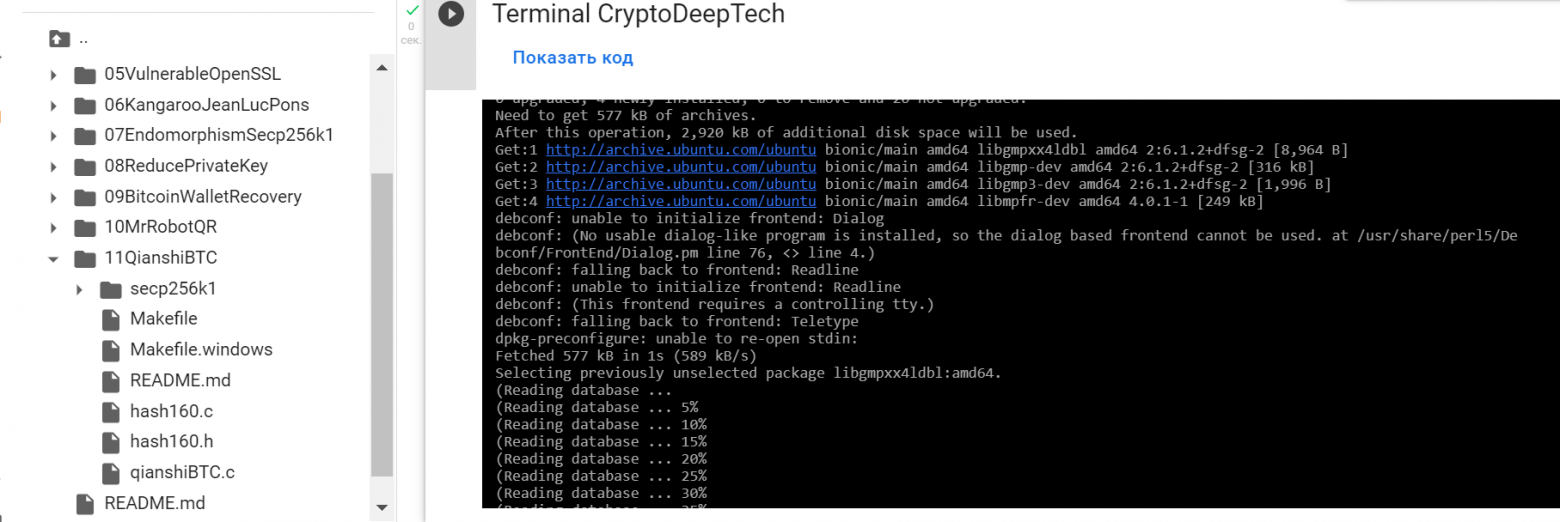

安裝所有包:

sudo apt-get install g++ -y

sudo apt-get install libgmp3-dev libmpfr-dev -y

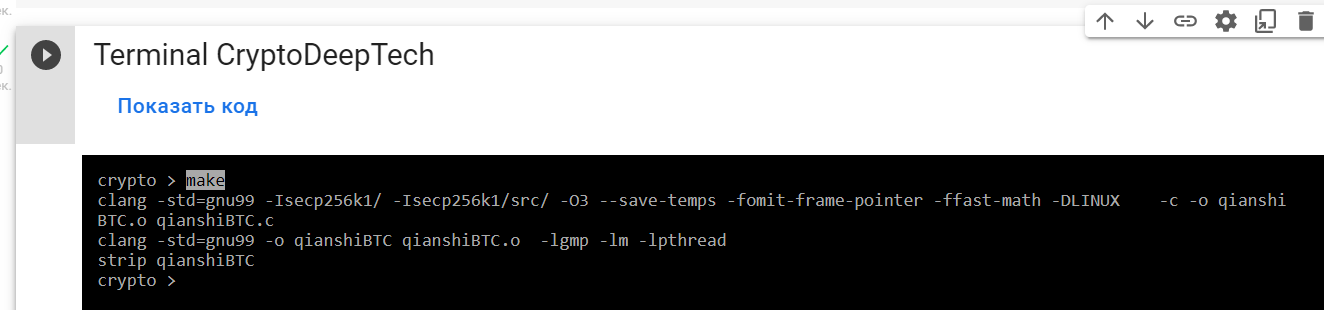

集會:

make

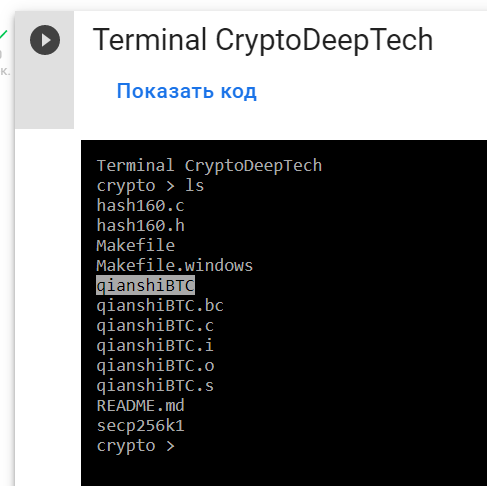

讓我們運行命令 ls 看看 qianshiBTC ——一個用於查找比特幣地址衝突的工具已經成功創建!

發射:

首先,指定第一個

40 bits搜索 碰撞

./qianshiBTC 40

從搜索中,我們可以看到我們得到了基於“生日攻擊”的比特幣地址的部分衝突

讓我們打開 bitaddress 並檢查:

--RESULT-(SECRET)---------------------------------------------------------------

priv_key[1] = 277C6CA6F6BD18E09BE149D02B73219E959F1F196EA053DA064F8AE87D937060

priv_key[2] = 9E233E554BBBCA4E0E487DBB108E8207F5E29C2203007A6C671F769C6EB56463

WIF[1] = KxYU1nx59KfPngSvDWU9B2hinhprnTT5pXiVZUEmjqdo41DuafPc

WIF[2] = L2X7Kn854vGj87rNQd1Kgz9p9powZ3iHebp8GdkK8tHuRMDjufJv

--RESULT-(SIGNATURES)-----------------------------------------------------------

message = "This is a real Bitcoin address."

sig[1] = H3RIf+MXNTt68hBxo6jNLMYFZVdGJYKucuE07P2EEcYnCT3MmeC7IZ7bib4GphG3oKph2Cg/t1KIoJShT1uLOfo=

sig[2] = ILWm8qSAacbS+ShcUohp5Nyw4/yFLMPRydPLLy8HNy3IVHRvRt58Rtr3511euQGT9tVIcv0QhetqydrB0txUxu8=

--RESULT-(PUBLIC)---------------------------------------------------------------

pub_key[1] = 023A7ABE886BF8A5E629C71449FA7B45F1A540A88C1321B32153002EE5DB6FCD

pub_key[2] = 024EE1DFCE7498EA0729EADFDC3428FF3D966509800A4C786A317B9E0CAABB44

bonus = 0bits

shared = 10chars

hash160[1] = 06df0a6506d559796b4e4bf11e5d37140151f631

hash160[2] = 06df0a6506264eae5f2727343b09f9b6b114d5ad

shared = 6chars

addr[1] = 1dLFHTpXawMMcFGd81ky7pjEcKDa9z3M8

addr[2] = 1dLFHToyYKVanuxG6XcC1BW9BLHuRugGt

warning: verify the keys/addresses before use!目前代碼只使用

CPU,但是一個端口GPU將使更多的100 битные衝突成為可能。這類似於拆分密鑰挖掘Vanitygen。有了足夠多的內核,就可以增加位數來 查找衝突。在量子計算機的情況下, 哈希函數RIPEMD160是完全注定的。

文學:

該視頻是為 CRYPTO DEEP TECH門戶網站創建的 ,以確保橢圓曲線上的數據和密碼學的金融安全性 免受 加密貨幣中 secp256k1 弱簽名的影響 ECDSABITCOIN

電報: https: //t.me/cryptodeeptech

視頻素材:https://youtu.be/KqJcPSIZ5RM

來源:https://cryptodeep.ru/quantum-computer-qianshi