在本文中,我們將向您介紹與платформой DeFi. 黑客在 2021 年度過了一個大年,他們竊取了價值 32 億美元的加密貨幣。但在 2022 年,加密貨幣的盜竊數量達到了歷史最高水平。今年前三個月,黑客從交易所、平台和個人那裡竊取了 13 億美元,受害者人數也相應地不成比例платформу DeFi。

什麼是去中心化金融?

DeFi是建立在區塊鏈上的服務和應用程序形式的金融工具。去中心化金融的主要任務是成為銀行業的替代品,用開源協議替代當前金融體系的傳統技術。也就是說,向大量人開放去中心化借貸和新投資平台,並允許他們從加密貨幣資產中獲得被動收入。

2022 年前三個月被盜的所有加密貨幣中有近 97% 來自 DeFi 協議,高於 2021 年的 72% 和 2020 年的 30%。

代碼漏洞正成為越來越普遍的攻擊媒介,但安全漏洞仍然存在。過去,加密貨幣黑客攻擊主要是安全漏洞的結果,黑客可以訪問受害者的私鑰——這相當於扒竊的加密貨幣。然而,特別是對於 DeFi 協議,最大的盜竊通常來自錯誤代碼。“代碼利用”和“閃電貸攻擊”——一種與操縱加密貨幣價格相關的代碼利用——佔了大部分成本。

大多數現有的 DeFi 都建立在以太坊區塊鏈上,並且新的去中心化金融應用的數量正在穩步增長。DeFi 使用區塊鏈領域開發的各種技術。它們都有去中心化金融之外的應用,但在 DeFi 生態系統中發揮著重要作用。首先, DeFi項目是區塊鏈,是記錄交易的分佈式賬本。目前,由於以太坊網絡的功能和在開發人員中的受歡迎程度,大多數 DeFi 服務都在以太坊網絡上運行。然而,其他區塊鏈上的 DeFi 活動也在增長。接下來是 數字資產,即代表可以在區塊鍊網絡上出售或轉移的價值的 DeFi 代幣。“比特幣和其他加密貨幣是第一個基於區塊鏈的數字資產。

代碼漏洞的發生有多種原因。首先,與 DeFi 去中心化和透明化的信念相一致,開源開發是 DeFi 應用程序的主要內容。這是一個重要且普遍積極的趨勢:由於 DeFi 協議無需人工干預即可轉移資金,因此用戶應該能夠驗證底層代碼以信任該協議。但它也有利於網絡犯罪分子,他們可以分析漏洞場景並提前計劃攻擊。

浪人網絡

| 受害者 | 被盜金額(美元) | 服務類型 | 黑客類型 | 描述 |

| 浪人網絡 | 6.25億美元 | DeFi 平台 | 安全漏洞 | 攻擊者 獲得了 交易驗證者九個私鑰中的五個的訪問權限,然後使用多數來確認 ETH 和 USDC 中的資金提取。 |

Axie Infinity 的 Ronin 網絡遭受價值 6.25 億美元的攻擊

最新的加密黑客攻擊可能是迄今為止最大的一次。

專注於遊戲的網絡 Ronin 週二公佈了超過 6.25 億美元的美元和以太幣 (ETH) 損失。

根據 Ronin 網絡官方 Substack發布的一篇博文 ,該漏洞影響了 Sky Mavis、流行遊戲 Axie Infinity 的發行商和 Axie DAO的 Ronin 驗證節點

(UTC 時間 3 月 30 日 13:23): 專家表示,Ronin Hacker 不太可能兌現“GDP 規模”的戰利品

正如在 Etherscan 上看到的那樣,攻擊者在兩筆 交易中從 Ronin 橋“使用受損的私鑰來偽造提款” 。

雖然 Ronin 側鏈有九個驗證器需要五個簽名才能提款,並且旨在防止這些類型的攻擊,但該博客文章指出“攻擊者通過我們的 gas RPC 節點發現了一個後門,他們濫用該後門來獲取 Axie DAO 驗證器的簽名”。

該博文估計損失為 173,600 以太幣和 2550 萬美元,目前已超過 6.25 億美元。

早在 2021 年 8 月,一名黑客就使用Poly Network 的跨鏈去中心化金融 (DeFi) 協議竊取了 6.11 億美元 。絕大部分資金被 退回 。

Ronin的以太坊地址 是一周前從幣安交易所轉出ETH的新地址。Etherscan 的記錄顯示,攻擊發生在上週三。

儘管有 6,250 ETH 被轉移到其他地址,但大部分資金仍留在攻擊者的地址中。

Ronin Bridge 和自動做市商 Katana (AMM) 已被停職等待調查。

“我們直接與各政府機構合作,將罪犯繩之以法,”博客指出。

根據 CoinGecko 的數據, Ronin 網絡的原生代幣RON的價格 受此消息下跌了 27%。

保利網絡

| 保利網絡 | 6.12億美元 | DeFi 平台 | 代碼利用 | 攻擊者 使用 跨鏈中繼合約從三個不同的鏈中提取 Poly Network 資金:Ethereum、BSC 和 Polygon。攻擊者最終歸還了被盜資金。閱讀我們的 完整案例研究 。 |

利用智能合約 Poly Network

2021 年 8 月 10 日,迄今未知的攻擊者從 Poly Network DeFi 協議中竊取了價值 6.12 億美元的加密貨幣,成為 DeFi 協議中最大的盜竊案。但令人難以置信的巧合是,攻擊者似乎在一天后將資金返還給了 Poly Network。

攻擊者利用 Poly Network 用於執行跨鏈交易的智能合約中的漏洞進行了搶劫。如果您想了解更多信息,以太坊程序員 Kelvin Fiechter 已經在推特上詳細說明了該漏洞利用的確切原理 。 攻擊者竊取了以下加密貨幣的資金:

- 以太幣

- 財富

- 世界比特幣交易中心

- 他

- 仁比特幣

- 泰達幣

- 美國中央銀行

- 快點

- SHIB

- FEI

- 幣安幣

- 各種 BEP-20 代幣

Poly Network 已經公開確定了三個地址,我們已經確認這些地址被攻擊者控制:

- 攻擊者地址 1: 0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963 (ETH)

- 攻擊者地址2: 0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71 (BSC)

- 攻擊者地址3: 0x5dc3603C9D42Ff184153a8a9094a73d461663214 (POLYGON)

下面,我們將分享一些注意事項,包括攻擊是如何進行的、攻擊者已經返還給 Poly Network 的金額以及攻擊者當前的地址餘額。

初始現金流量說明

在分析攻擊者被盜資金的最初動向時,我們發現了一些有趣的事實。查看下面的 Chainalysis Reactor圖表 ,其中顯示攻擊者地址 1 在最初的盜竊中從 Poly Network 收到了價值 274,461,628.15 美元的 2,857.59 ETH。

我們可以看到,前一天,攻擊者從虎符網提取了0.47個ETH,用於支付與黑客相關的交易的gas費。此外,攻擊者顯然向名為 Hanashiro.eth 的用戶發送了 13.37 ETH,該用戶向攻擊者發送了以太幣交易,並附有一條消息, 警告他們 從 Poly Network 竊取的 USDT 已被凍結。

顯然,攻擊者 Poly Network 願意為可靠的信息付出高昂的代價。

攻擊者還從 Poly Network 竊取了 673,227 DAI 和 96,389,444 USDC。攻擊者將兩者的全部金額發送到 Curve DeFi 協議,以鑄造 95,269,796 個 3CRV 代幣。在一個小時內,攻擊者銷毀了這些 3CRV 代幣以獲得 96,942,061 DAI。

我們懷疑攻擊者的目標是將他們持有的中心化 USDC 穩定幣換成 DAI 等去中心化穩定幣,以降低資金凍結的可能性。

返還被盜資金和當前餘額

令人驚訝的是,攻擊者現在似乎正在應 他們的要求將被盜資金返還給 Poly Network 。自 8 月 11 日起,他們開始將資金匯回三個 Poly Network 地址:

- 0x71Fb9dB587F6d47Ac8192Cd76110E05B8fd2142f

- 0xEEBb0c4a5017bEd8079B88F35528eF2c722b31fc

- 0xA4b291Ed1220310d3120f515B5B7AccaecD66F17

截至美國東部時間 8 月 12 日中午 12 點 45 分,攻擊者追回了除凍結的 3340 萬美元外的所有被盜資金。在最初被盜的 6.12 億美元中,攻擊者總共歸還了 價值 5.786 億美元的加密貨幣 。

- 多邊形USDC

- 幣安掛鉤 BTCB

- 幣安掛鉤 BUSD

- 幣安掛鉤 USDC

- FEI

- SHIB

- 幣安-掛鉤 ETH

- 幣安幣

- 仁比特幣

在此過程中,攻擊者通過以太幣交易單聯繫了 Poly Network ,表示他們打算從歸還山寨幣開始,並詢問是否可以解鎖他們被盜的 USDT,以換取被盜的 USDC 的返還。

這可能是利用未被盜的 USDT 逃脫懲罰的一種策略,但到目前為止,沒有任何跡象表明攻擊者不會繼續歸還被盜資金。

此前,黑客還要求 Poly Network 為他創建一個多重簽名錢包,以便他可以繼續返還資金,並要求 Poly 開始將到目前為止返還的資金發送給受影響的用戶。

截至 2021 年 8 月 11 日美國東部時間上午 10:00,三個攻擊者的地址持有以下餘額:

攻擊者地址 1: 0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963 。

- USDT – 33,431,234.90 美元

攻擊者地址 2: 0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71 。

- 這個地址現在是空的。

攻擊者地址 3: 0x5dc3603C9D42Ff184153a8a9094a73d461663214 。

- 這個地址現在是空的。

加密貨幣安全公司 Slowmist 聲稱 已經確定了入侵者的郵箱、IP 地址和設備指紋,這表明他們可能接近識別他們,但我們目前沒有信息可以證實這一點。 就他們而言,攻擊者拒絕在他們通過 Ether 交易記錄進行的問答中被識別的可能性 ,他們還在其中解釋了他們入侵 Poly Network 的一些動機。

Poly Network 被黑事件以及隨後的退款表明,大規模盜竊加密貨幣的難度越來越大。這似乎有悖常理,因為這起 6 億美元的盜竊案代表了有史以來最大的 DeFi 黑客攻擊,而且快速發展的 DeFi 生態系統特別容易受到 黑客攻擊 。然而,竊取加密貨幣比竊取法定資金更困難。這部分是由於區塊鏈固有的透明度。雖然犯罪獲得的法定貨幣可以通過可疑的銀行賬戶轉移,當局依靠傳票和金融機構的合作來追踪其路徑,但世界上任何人都可以查看在公共區塊鏈上進行的加密貨幣交易。

日益活躍的加密貨幣社區正在不斷提高加密貨幣的透明度。黑客攻擊發生幾分鐘後,加密推特上充斥著無數行業運營商、記者和追踪攻擊者資金的匿名調查員的更新。攻擊者幾乎不可能在沒有人廣播的情況下將資金轉移到任何地方。這為未來應對加密貨幣黑客攻擊描繪了一幅充滿希望的圖景。憑藉區塊鏈固有的透明度和全行業的審查,任何加密貨幣黑客怎麼能指望帶著大量被盜資金逃跑呢?在大多數情況下,他們所能期望的最好結果就是避免被捕獲,因為資金被凍結在列入黑名單的私人錢包中。

雖然我們當然不希望每次加密貨幣黑客攻擊都以攻擊者追回被盜資金而告終,但在這種情況下,Poly Network 似乎會拿回他們的錢,並且還了解到他們的團隊現在可以修復的一個重要漏洞。最終,生態系統將為此變得更強大。所有與 Poly Network 黑客攻擊相關的地址現在都在我們的產品中標記。我們將繼續監控被盜資金的流動並報告任何重大變化。

蟲洞

| 蟲洞 | 3.2億美元 | DeFi 平台 | 代碼利用 | 攻擊者操縱 Solana<->Ethereum Wormhole 跨鏈橋認為已經存入了 120,000 ETH,從而允許他們在 Solana 上鑄造等值的 whETH(Wormhole ETH)。 |

蟲洞網絡已被用於竊取 120,000 個包裹的 ETH (wETH),按當前以太坊價格計算,價值約為 3.2 億美元 。

2 月 3 日,有消息稱 Wormhole 協議遭到破壞,當時 加密社區的成員 在社交媒體上提醒他們的同行,大量的 ETH 已從橋中洩露。

幾個小時後,平台確認攻擊已經發生,並且使用了以太坊-Solana 跨鏈橋。

“蟲洞網絡被用來接收 120,000 wETH,” Wormhole 推特賬號在一份公告中說。該公司繼續補充說,“將在接下來的幾個小時內添加 ETH,以提供 wETH 1:1 支持”,但沒有解釋額外資金的來源。

比特市場

| 比特市場 | 1.96億美元 | 交換 | 安全漏洞 | 攻擊者 竊取了 危及兩個 BitMart 熱錢包的私鑰。 |

加密貨幣交易所 BitMart 遭黑客攻擊,損失估計達 1.96 億美元

BitMart 的 CEO 證實了公司所說的“安全漏洞”。

最新的中心化交易所黑客攻擊可能是迄今為止最具破壞性的黑客攻擊之一,因為 BitMart 在各種加密貨幣上損失了 1.96 億美元。

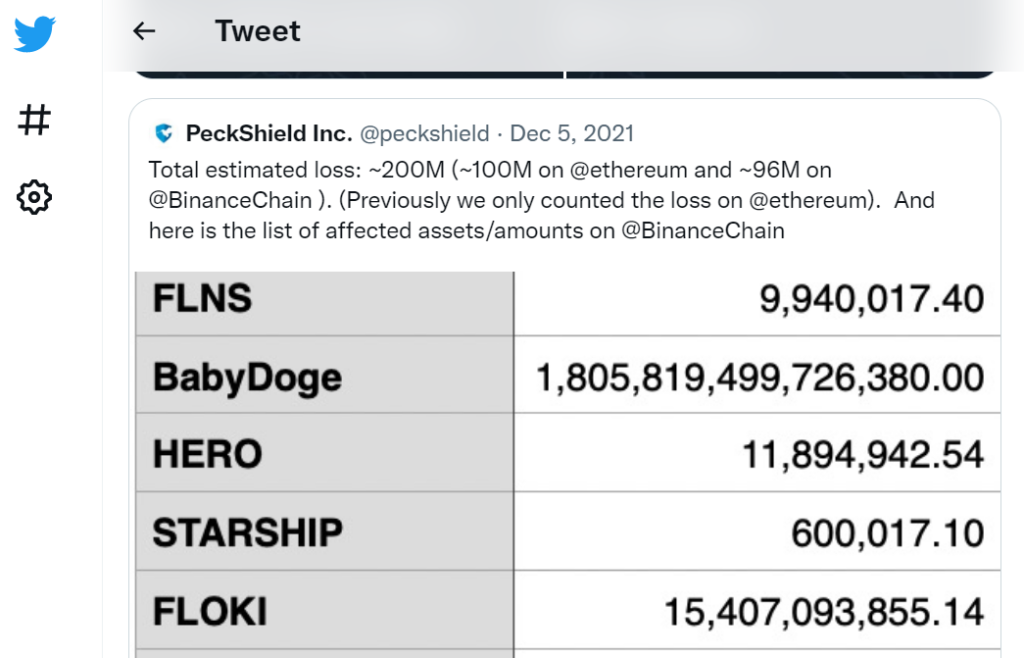

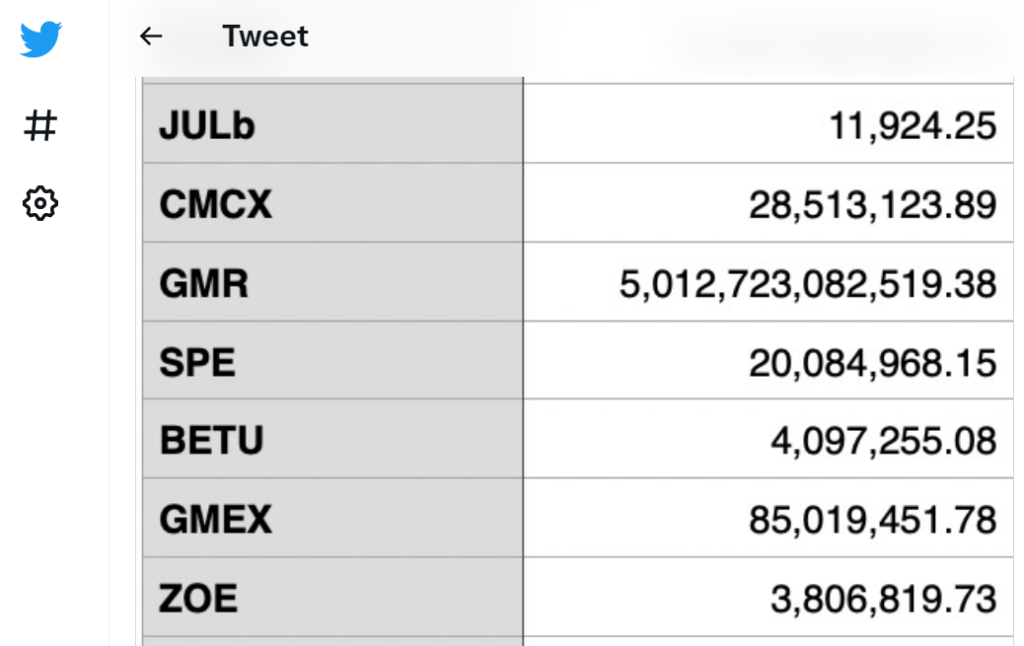

週六晚上,分析公司 PeckShield 的一條推文首先引起了人們對所謂的黑客攻擊的關注。其中一個 BitMart地址 目前顯示其全部代幣餘額穩定流出,其中一些價值數千萬美元,流向 Etherscan 目前標記為“BitMart Hacker”的地址。

在隨後的一條推文中,PeckShield 估計以太坊區塊鏈上的各種加密貨幣損失 1 億美元,幣安智能鏈損失 9600 萬美元。

黑客系統地使用 1inch 去中心化交易所 (DEX) 聚合器將被盜資產換成加密貨幣以太幣 (ETH),並使用輔助地址將 ETH 存入 Tornado Cash隱私混合器 ,從而難以追踪被黑客入侵的資金。

在官方 Telegram 頻道上,BitMart 最初聲稱資金流出是正常提款,稱有關黑客攻擊的報導是“假新聞”。

https://twitter.com/peckshield/status/1467316799977193476然而,數小時後,BitMart 首席執行官 Sheldon Xia 證實,資金外流確實是“安全漏洞”導致的黑客攻擊。

1/3 我們發現了一個涉及我們的一個 ETH 熱錢包和一個 BSC 熱錢包的大規模安全漏洞。目前我們仍在確定可能使用的方法。黑客竊取了價值約 1.5 億美元的資產。- Sheldon Xia (@sheldonbitmart)

1.96 億美元的損失使這成為迄今為止最具破壞性的中心化交易所黑客之一。

BadgerDAO

| BadgerDAO | 1.5億美元 | DeFi 平台 | 安全漏洞 | 攻擊者使用受損的 Cloudflare API 密鑰定期將 惡意腳本注入 Badger 應用程序。這些腳本攔截交易並提示用戶允許外國賬戶使用他們的 ERC-20 代幣。一旦獲得批准,攻擊者就會從用戶的錢包中竊取資金。 |

調查人員認為,未經授權的 API 密鑰允許使用惡意代碼在攻擊者的錢包上設置用戶的 Web3 權限

2021 年 12 月 2 日, 發生了一系列未經授權的交易 ,導致 Badger 用戶損失資金。漏洞利用之後,Badger 工程師與網絡安全公司 Mandiant合作 調查該事件並生成了以下初步報告。

Badger 目前認為,2021 年 12 月 2 日公開報導的網絡釣魚事件是Cloudflare Workers 提供的惡意注入代碼段的結果 。 Cloudflare Workers 是一個用於運行腳本的界面,該腳本處理網絡流量並在它通過 Cloudflare 的代理時對其進行修改。攻擊者使用被破壞的 API 密鑰部署了一個工作腳本,該密鑰是在 Badger 工程師不知情或未經許可的情況下創建的。攻擊者使用此 API 訪問權限以僅影響一部分用戶群的方式定期將惡意代碼注入 Badger 應用程序。

事件鏈

Badger 感謝我們社區的耐心,因為我們正在弄清楚如何平衡我們對透明度的承諾與事實,即這仍然是一項信息快速變化的持續調查。我們目前正在分享以下事件序列,以幫助保護我們的社區並幫助可能遭受類似攻擊的其他人。

- 9 月下旬,Cloudflare 社區支持論壇上的用戶報告說,未經授權的用戶能夠創建帳戶,還可以在電子郵件驗證完成之前創建和查看(全局)API 密鑰(無法刪除或停用)(參見 Cloudflare 論壇) 。發布 )。值得注意的是,攻擊者隨後可以等待電子郵件得到驗證並完成帳戶創建,然後才能獲得對 API 的訪問權限。

- 在利用漏洞後檢查 Cloudflare 日誌後,Badger 發現了三個 Badger 帳戶的未經授權的帳戶創建和 API 密鑰生成;兩個在八月底,一個在九月初。

- 9 月中旬,Badger 在不知情的情況下最終為這三個用於合法 Cloudflare 管理活動的受感染帳戶之一創建了一個帳戶。用戶界面並沒有明顯表明已經創建了一個帳戶並相應地生成了一個 API 密鑰。

- 11 月 10 日,攻擊者開始使用他的 API 訪問權限通過 Cloudflare Workers 將惡意腳本注入到 app.badger.com HTML 代碼中 。該腳本攔截了 web3 交易並提示用戶允許使用外部地址來處理他們錢包中的 ERC-20 代幣。11 月 20 日,針對漏洞利用者的錢包進行了全網第一次惡意認證 。

- 攻擊者在攻擊中使用了多種反檢測方法。他們在整個 11 月斷斷續續地應用和刪除腳本,通常持續很短的時間。攻擊者還只針對具有一定餘額的錢包,並明確避免針對已註冊的 Dev Multisig 簽名者。最後,攻擊者從多個代理和 VPN IP 地址訪問 API,並為每個部署修改腳本,使每個部署都有一個唯一的哈希值,顯示有限值的靜態指標。

- Badger 社區於 12 月 2 日通過 Discord 報告了一起重大可疑 交易 。

- Badger 在收到警告後的 30 分鐘內立即暫停了對金庫的大部分操作。大約 15 小時後,幾份與一位不在場的監護人簽訂的舊合同被擱置。

- 事件發生後,Cloudflare API 密鑰被交換,密碼被更改,MFA 在事件被發現後被轉移。

由於此漏洞利用涉及 DeFi 攻擊不常見的 Web 2 向量,因此我們將提供已發生的 Web 2 事件的簡要細分以及符合 DeFi 報告標準的完整 Web 3 細分。

Web2 事件日誌

Badger 提供以下信息來幫助其他人識別類似的 Web2 黑客攻擊。

以下是我們的 Cloudflare 審計日誌中的一個被黑帳戶的樣子:

目前可獲得的關於攻擊者試圖接管該賬戶的最早證據可以追溯到 2021 年 8 月 20 日。

從Cloudflare論壇的回復來看,該漏洞已於9月29日左右修復。

下面是帶有註入代碼的 Badger 應用程序的樣子:

Badger 目前正在編輯以下摘要中的惡意腳本,同時繼續調查。

2021 年 11 月 10 日,這是第一個惡意活動示例。

Web3:網絡事件

緩解措施

世界標準時間 2021 年 12 月 2 日凌晨 2:05 左右,Badger 收到平台上可疑活動的警報。當大約 900 BTC 從 Yearn wBTC 保險庫中被移除時,一名社區成員注意到了這次攻擊 。

經過快速調查,該問題被標記為高度優先和緊急。UTC 時間凌晨 3 點 14 分,Badger 開始暫停所有存儲和策略合約。

根據 BIP -33 , 受託人協議中批准的地址 可以暫停協議。這些合約的暫停功能的工作方式是阻止任何存款、取款、轉移到 ERC20 金庫、退出策略以及任何 ibBTC 的鑄造/贖回,直到對它們調用恢復暫停功能。恢復暫停僅限於 Dev Multisig,需要管理層批准。八老策一存也需要臨時鎖恢復暫停。

大多數合約在世界標準時間凌晨 3 點 30 分被暫停。一些較舊的商店(即 bcrvRenBTC、bcrvSBTC、bcrvTBTC、bBADGER、bharvestcrvRenBTC 和 buniWbtcBadger)在商店合約中沒有暫停功能。但是,他們的策略已被擱置以防止撤回。當時,Badger 工程師無法訪問 bBADGER、bharvestcrvRenBTC 和 buniWbtcBadger 策略管理員帳戶。進一步調查顯示,幫助提出這個智能合約想法的策略師也有暫停功能,最終暫停的策略師能夠使用策略師的賬戶暫停策略。

可以在此處找到所有暫停交易的列表 。一旦存儲暫停,對 利用者的transferFrom 調用 就開始失敗。

下面的圖表顯示 Badger Sett 運動在暫停後停止。(注意:Y 軸顯示 Badger Sett 代幣的原始數量)

除了 bBADGER、bharvestcrvRenBTC 和 buniWbtcBadger 之外的所有 Setts:

下圖顯示了所有 Badger Sett 代幣的走勢,包括延遲暫停代幣。

值得注意的是, 最後一次 從不安全的保險庫中惡意刪除發生在世界標準時間凌晨 4:57。上次策略暫停後和暫停前發生的所有提款均由普通用戶進行。

還值得一提的是,攻擊者能夠破壞 BADGER、wBTC、CVX 和 cvxCRV 等非 Sett 代幣,並能夠在 Badger 引入暫停後清算它們。

進行攻擊

通過 Web2 入侵,攻擊者能夠通過用戶界面獲得 Badger 用戶對 ERC20 代幣的認可。黑客誘騙用戶簽署斷言令牌或權限升級調用,從而允許主要 EOA 攻擊者帳戶 (0x1fcdb04d0c5364fbd92c73ca8af9baa72c269107) 花費資金。

經過一系列的釣魚批准後, 資金賬戶 向漏洞利用者賬戶發送了 8 個 ETH,以對已批准的用戶令牌發起一系列 TransferFrom 調用。這允許攻擊者代表用戶將資金轉移到其他賬戶,然後清算資金並通過 Badger Bridge 退出 BTC。

當事人

Badger 正在積極監控所有與事件相關的資金,相關信息如下:

目的地地址:

協議影響(被盜資金)

對標的資產的影響:

筆記。估計的美元價格基於自收集腳本開始(2021 年 12 月 2 日)以來採用的固定價格。它們應被視為指示,而不是絕對的。可以在此處找到令牌的詳細分類 。

事件發生後的計劃

Badger Cloudflare 帳戶已更新其密碼、更改 MFA,並在可能的情況下刪除或更新所有 API 密鑰。

Badger 確認該漏洞已在 Cloudflare 方面進行了修補。在驗證電子郵件地址之前,不再允許新帳戶查看 API 密鑰。

前進的道路

Badger 目前正在評估和製定實施以下潛在改進想法的計劃:

- 修改所有智能合約中的緊急功能以確保其通用並自動化“暫停所有”功能以將 Badger 的緊急中斷時間從 15 分鐘減少到 2-3 分鐘。

- 在重新啟動協議之前完成對整個 web2 和 web3 基礎設施的第三方審計。

- Badger 可能會資助一場黑客競賽,以創建檢測技術來監控所有智能合約的意外斷言,或者自動生成警報以啟發式更改調用方式。

- 為 Badger 應用程序添加一個縮小的 IPFS 部署信任版本。

- 創建公共存儲庫,以便人們可以從源代碼構建。

- Badger 可以教育社區保持警惕的重要性,並建立新的渠道以確保社區成員的行為變化能夠被迅速聽到和分析。

- Badger 可以創建監控工具,將所有路由服務的站點與 https://app.badger.com進行比較 ,並將它們與本地構建的 SPA 進行匹配,以確保將來不會注入代碼。

DeFi 開發人員和安全研究人員注意事項:

雖然該報告是初步的,並未包含其調查的所有信息,但考慮到正在進行的調查,Badger 非常樂意討論一些額外的發現並儘可能與 DeFi 和 Infosec 社區分享更多信息。

| 未公開 | 1.45億美元 | 私人的 | 其他都是廢 | 據稱,當公司試圖在金融賬戶之間轉移資金時,一名員工將資金轉移到個人賬戶。 |

金星

| 金星 | 1.45億美元 | DeFi 平台 | 代碼利用 | 攻擊者 操縱 Venus Protocol 治理代幣 XVS 的價格,借入比 XVS 實際價值更多的 BTC 和 ETH。當治理令牌的價格下跌並且協議的用戶拖欠貸款時,Venus 背負了 1.45 億美元的債務。 |

| 圖表 | 1.39億美元 | DeFi 平台 | 私鑰洩露 | 據稱 BXH 技術團隊的一名不知名成員 洩露了 管理員私鑰。 |

價值 1.39 億美元的 BXH 交易所黑客導致管理密鑰洩露

根據首席執行官的說法,闖入可能是 BXH 的一名員工所為。

CEO Neo Wang 告訴 CoinDesk,去中心化跨鏈交易所 Boy X Highspeed (BXH) 遭到黑客攻擊,損失了 1.39 億美元,這很可能是管理密鑰洩露和內部工作的結果。

- Wang 表示,根據與外部安全團隊的協商,BXH 表示,黑客很可能在獲得管理員的私鑰後侵入交易所的幣安智能鏈地址。

- 據 Wang 稱,黑客要么侵入了密鑰所有者的計算機,要么可能是 BXH 的一名技術人員。根據首席執行官的說法,該團隊正在調查黑客在 BXH 自己的網站上安裝病毒的可能性,該病毒被管理員點擊,使攻擊者能夠訪問他的計算機並最終獲得密鑰。

- BXH週日在Twitter上宣布了黑客攻擊 。據團隊介紹,BXH用戶在以太坊、火幣ECO Chain和OKEx OEC的資金是安全的。BXH已暫停提現,直至問題解決。

- 內部工作理論得到了調查結果的支持,調查結果表明攻擊者位於中國,首席執行官表示 BXH 的大部分技術團隊都位於中國。

- Wang 將這些發現歸因於 PeckShield,這是一家正在與 BXH 合作的區塊鏈安全公司。他說他有信心在 PeckShield 和中國當局的支持下,黑客會被追查到。

- 王說,如果沒有找到黑客或錢沒有退還,BXH 將對事件承擔全部責任,並製定償還債務的計劃。

- BXH向所有幫助追回資金的團隊提供100 萬美元的獎勵 ,如果返還,將給予黑客無限期獎勵。

- PeckShield週一早上在Twitter上證實了洩露的管理密鑰理論 ,但沒有提供細節。

- 據首席執行官稱,BXH 還向中國網絡安全警察提起訴訟,中國網絡安全警察是調查數字犯罪的特殊服務機構。

- 這次黑客攻擊是過去幾個月對 DeFi 項目的幾次攻擊之一。就在 BXH 攻擊發生前幾天,Cream Finance 遭受了 1.3 億美元的損失。8 月, Poly Network 互聯網協議損失了 6 億美元,最終追回了DeFi 歷史上最大的黑客攻擊。

奶油財經

| 奶油財經 | 1.3億美元 | DeFi 平台 | 閃電貸 | 攻擊者 啟動了 一系列快速貸款以鑄造約 150 萬美元的 crYUSD。然後,攻擊者使用 Cream PriceOracleProxy 功能人為地將他的 crYUSD 的價值增加到約 30 億美元。其中 20 億美元被提取用於償還攻擊者未償還的快速貸款,而剩餘的 10 億美元用於耗盡 Cream 的所有可用貸款資產(1.3 億美元)。 |

黑客從 Cream Finance 竊取了 1.3 億美元

黑客從 Cream Finance 竊取了價值約 1.3 億美元的加密貨幣資產,Cream Finance 是一個去中心化金融 (DeFi) 平台,允許用戶借貸和投機加密貨幣價格波動。

該事件於今天早些時候由區塊鏈安全公司 PeckShield 和 SlowMist發現 , 今天早些時候由 Cream Finance 團隊確認。

據區塊鏈安全公司 BlockSec 稱,據信攻擊者在該平台的借貸系統中發現了一個名為 flash lending 的漏洞,並利用它竊取了 Cream 在以太坊區塊鏈上運行的所有資產和代幣。推特。今天早些時候。

我們對 Cream Finance 攻擊的初步分析: https://t.co/TysI7fjyPU @Mudit__Gupta @bantg @CreamdotFinance pic.twitter.com/wScUvizBtX — BlockSec (@BlockSecTeam)

被盜資金明細如下,由慢霧團隊提供。

攻擊發生大約六個小時後,Cream Finance 表示已使用 Yearn 加密貨幣平台修復了黑客攻擊中使用的漏洞。

即使攻擊者用於竊取大量資金的原始錢包已經被 識別出來 ,資金也已經轉移到新賬戶,被盜的加密貨幣被追踪並返回金庫的可能性很小。平台。

今天的黑客攻擊標誌著 Cream Finance 今年的第三次黑客攻擊,此前該公司 在 2 月份損失了 3700 萬美元 ,在 8 月份又損失了 2900 萬美元 。

所有的攻擊都是利用快速貸款,這是過去兩年大多數 DeFi 平台的常見黑客攻擊。

根據 CipherTrace 8 月的一份報告,與 DeFi 相關的黑客攻擊佔 2021 年所有主要黑客攻擊的 76%,今年用戶在 DeFi 平台的攻擊中損失超過 4.74 億 美元 。

同樣,根據去年的同一份 CipherTrace 報告,DeFi 黑客攻擊也佔 2020 年所有加密貨幣黑客攻擊和資金盜竊的 21%,而一年前的 2019 年幾乎不存在 。

繼 DeFi 平台 Poly Network 在 8 月損失6 億美元之後,Cream 盜竊案也是今年第二大加密貨幣黑客事件 。然而,兩週後, Poly 黑客事件的幕後黑手 歸還了所有被盜資金,並承諾該公司不會提出指控。

火神鍛造

| 火神鍛造 | 1.4億美元 | DeFi 平台 | 安全漏洞 | 攻擊者 獲得了 96 個地址的私鑰,並將其內容髮送到黑客控制的錢包中。 |

Vulcan Forged Play-to-Earn 遊戲平台在 1.4 億美元被黑客攻擊後向用戶退款

黑客攻擊消息傳出後,PYR 代幣價格週一下跌 34% 至 21 美元。

NFT 平台 Vulcan Forged 週二表示,在該平台遭到黑客攻擊一天后,它向幾乎所有投資者返還了價值 1.4 億美元的 PYR 代幣。

- 該平台建立在 Polygon 網絡之上,提供超過六種區塊鏈遊戲、去中心化交易所和 不可替代的 代幣市場。

- “我的所有 Forge 錢包都受到保護。很少有人需要 PYR 退款,”開發商發推文說。他們表示回購和代幣銷毀——項目分別在公開市場上購買代幣和將代幣發送到“銷毀”地址的機制——將在未來幾天內進行。

更新:大部分 PYR 已從 VF 國庫退回受影響的錢包。我們已經隔離了從所有 CEX 交易所竊取的代幣。我們正在努力識別軌道。100% 去中心化的解決方案或許是這方面的明燈。所有開發都在進行中。- Vulcan Forged (@VulcanForged)

- 所有回報均來自 Vulcan Forged 的金庫,該基金是加密貨幣項目用來在發生危機時節省資金的基金。從周一晚上開始,一直持續到週二早上,退款以 PYR 和 LAVA 代幣形式進行。

- 黑客攻擊消息傳出後,PYR 代幣週一下跌 34% 至 21 美元。PYR 週一在歐洲時段小幅回升至 24 美元,截至發稿時跌至 21.15 美元。

- 黑客竊取了 450 萬 PYR——幾乎佔代幣總供應量的 9%——當時價值 1.4 億美元,以及相對少量的 以太幣 (ETH) 和垃圾填埋場 (MATIC)。

- 黑客已經接管了屬於 Vulcan Forged 的一些最大用戶的 96 個私鑰。私鑰是證明基地址所有權的數字簽名,只允許其所有者從這些地址轉移資金。

結論:

這篇文章的創建得益於多年來在加密犯罪報告中提供的“Chainalysis”研究。我們的個人觀察清楚地表明,所有“DeFi”2021 - 2022平台都需要採取更嚴格的整體安全措施,因為鎖定的資金已達到臨界點,達到2560 億美元的歷史新高 。

電報:https://t.me/cryptodeeptech

視頻素材:https://youtu.be/2bt71AB2Amw

來源:https://cryptodeep.ru/defi-attacks